# Utilisateurs et groupes. Intégration avec LDAP/Active Directory

Voici les étapes minimales pour obtenir un système de communication d'entreprise opérationnel :

Choisir une machine (PC, serveur physique ou virtuel) avec le matériel approprié.

Configurer HTTPS (utilisé pour de nombreuses fonctionnalités clés, telles que l'intégration avec un serveur IA, la planification des conférences, etc.) et indiquer l'adresse externe du serveur (page d'accueil).

Configurez la disponibilité du serveur pour les utilisateurs au sein du réseau d'entreprise et, si nécessaire, depuis le réseau externe (hors du réseau sécurisé).

Créer des comptes utilisateur ou intégrer le serveur avec le service d'annuaire via le protocole LDAP/LDAPS. ◀️ Vous êtes ici !

Installer les applications clientes pour les utilisateurs et leur apprendre à se connecter à votre serveur (voir la documentation de l'application de bureau).

# Comptes

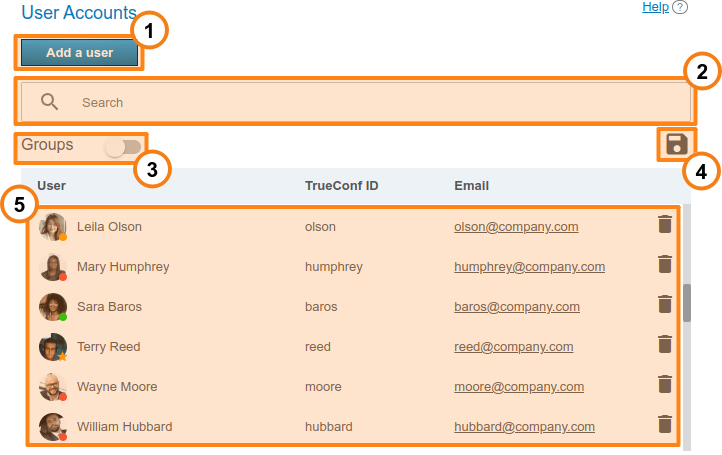

Dans la section User Accounts, vous pouvez ajouter de nouveaux comptes utilisateurs, ainsi que modifier et supprimer ceux existants.

Il est impossible de modifier les données des utilisateurs en mode LDAP. Le formulaire de saisie des informations utilisateur est disponible uniquement en mode Registre.

La version gratuite de TrueConf Server Free a des restrictions sur le nombre maximal de comptes, comme indiqué plus en détail sur la page de cette solution.

Ajout d'un utilisateur.

La recherche d'utilisateurs est disponible par TrueConf ID, prénom, nom, nom affiché, email.

Affichage des groupes d'utilisateurs disponibles sur le serveur.

Exportez la liste des utilisateurs dans un fichier CSV pour une importation ultérieure dans le carnet d'adresses TrueConf Group (effectué dans la section Maintenance du panneau de contrôle du terminal). Ce bouton est uniquement disponible en mode Registry. Le fichier CSV est enregistré en UTF-8 et utilise ";" comme séparateur, ce qui ignore les paramètres de préférences.

Liste des utilisateurs enregistrés sur le serveur. Le statut de chaque utilisateur est affiché en bas de son avatar :

— en ligne;

— en ligne;

— hors ligne;

— hors ligne;

— est en conférence ou en appel vidéo;

— est en conférence ou en appel vidéo;

— est le propriétaire de la conférence;

— est le propriétaire de la conférence;

— le compte a été désactivé par l'administrateur (voir le champ Status dans le profil).

— le compte a été désactivé par l'administrateur (voir le champ Status dans le profil).

Pour savoir comment permettre aux utilisateurs externes de se connecter à votre serveur de visioconférence, consultez notre base de connaissances.

Pour modifier les informations d'un utilisateur, cliquez sur son nom. Pour supprimer un utilisateur, cliquez sur le bouton  .

.

# Autorisation du terminal avec le compte utilisateur

L'enregistrement d'un terminal SIP/H.323 sur le serveur avec le compte utilisateur est disponible. Cela permet d'obtenir plusieurs avantages lors de son utilisation :

exportation automatique du carnet d'adresses pour le codec TrueConf Group (configuration détaillée décrite dans la documentation du terminal);

suivi du statut d'un terminal en tant qu'utilisateur ordinaire dans le carnet d'adresses (en ligne, occupé, hors ligne).

Il est important de comprendre qu'après l'autorisation de chaque terminal, une licence en ligne est utilisée en supplément de la licence de passerelle (pour plus de détails, voir la section de licence).

Il est déconseillé d'enregistrer le même terminal simultanément sur le même serveur via SIP et H.323.

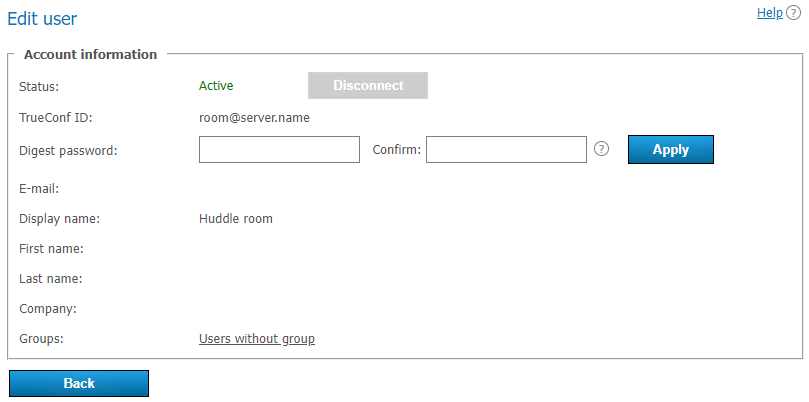

# Profil utilisateur

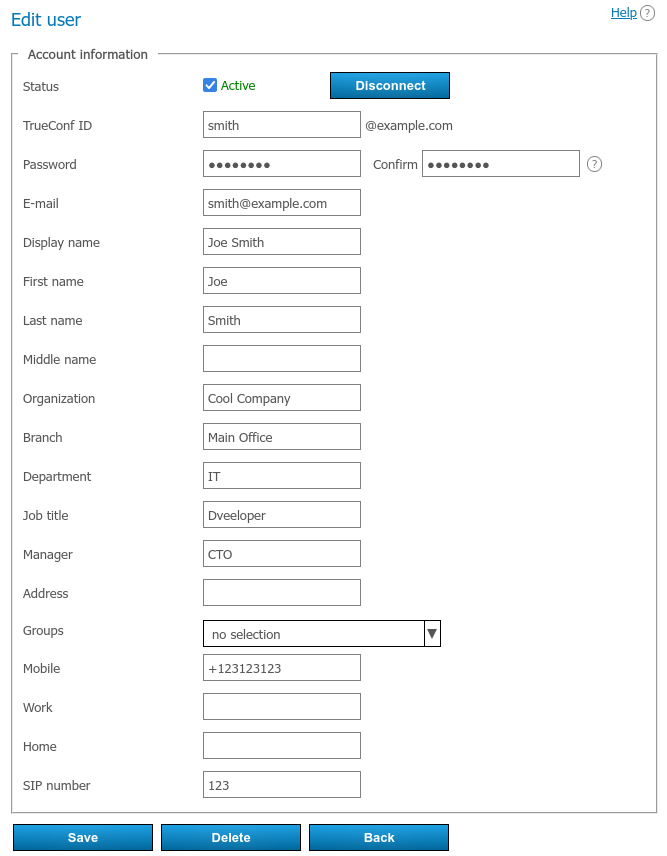

Si vous créez un utilisateur ou cliquez sur l'un des utilisateurs déjà présents dans la liste, vous serez redirigé vers la page de saisie de ses informations :

Avec la case à cocher Active, vous pouvez passer un utilisateur à l'état "actif" ou "inactif" (voir ci-dessous). Ces utilisateurs apparaîtront dans la liste générale avec une transparence et un statut de couleur grise.

Utilisez le bouton Disconnect pour déconnecter l'utilisateur de TrueConf Server dans toutes les applications clientes. Cela peut être utile pour permettre rapidement à un autre utilisateur de se connecter lorsque le nombre maximal de connexions est atteint (selon la licence).

TrueConf ID — un identifiant unique utilisé pour l'autorisation dans l'application client et pour passer des appels. Le nom d'utilisateur (la partie de TrueConf ID avant

@) peut uniquement comporter des caractères latins et cyrilliques, des chiffres, des underscores, des tirets et des points. Le TrueConf ID complet avec le nom du serveur mentionné après le nom d'utilisateur (ajouté au format@serverà côté du champ de saisie) est requis pour appeler un utilisateur d'un autre serveur. Le nom d'utilisateur est défini lors de la création de l'utilisateur et ne peut pas être modifié par la suite.Indiquez le mot de passe de l'utilisateur. Le mot de passe défini ne peut pas être consulté après la création ou la modification du compte, mais peut être remplacé par un autre. À l'aide du bouton

à côté du champ de confirmation du mot de passe, vous pouvez consulter les exigences du mot de passe.

à côté du champ de confirmation du mot de passe, vous pouvez consulter les exigences du mot de passe.Ensuite, indiquez l'adresse e-mail pour envoyer aux utilisateurs les notifications émises par TrueConf Server via le serveur SMTP lié.

Un autre champ obligatoire est Display name, qui sera affiché dans le carnet d'adresses des autres utilisateurs. Ce champ est prérempli avec le nom d'utilisateur saisi à l'étape 3, mais sa valeur peut être modifiée.

Ensuite, il y a une liste de diverses informations sur l'utilisateur et son appartenance à l'entreprise. Ces champs ne sont pas obligatoires à remplir.

Dans le menu déroulant Groups, vous pouvez définir l'appartenance de l'utilisateur aux groupes nécessaires. En cliquant sur la flèche, la liste des groupes existants sur le serveur s'affichera. Pour ajouter un utilisateur à un ou plusieurs groupes, il vous suffit de cocher la case à gauche du nom.

Si nécessaire, vous pouvez spécifier les numéros de téléphone de l'utilisateur. En accédant au profil de l'utilisateur dans l'application cliente de TrueConf, vous pourrez appeler n'importe lequel de ces numéros simplement en cliquant dessus.

Si la téléphonie SIP est utilisée, vous pouvez indiquer le numéro à appeler via le protocole SIP dans le champ correspondant. Alors, dans le profil utilisateur de l'application cliente de TrueConf, le champ approprié s'affichera. En cliquant dessus, l'appel sera effectué au format

#sip:<number>, et le numéro lui-même peut être indiqué sous forme de<number>,sip:<number>ou#sip:<number>.

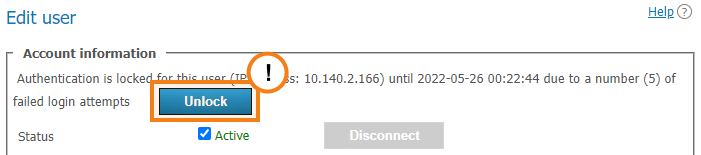

Si l'utilisateur entre un mot de passe incorrect autant de fois que spécifié dans la section Users → Settings, l'autorisation via l'application web sera bloquée pendant vingt-quatre heures. Vous pouvez lui redonner accès manuellement en appuyant sur le bouton Unlock sur sa page de profil :

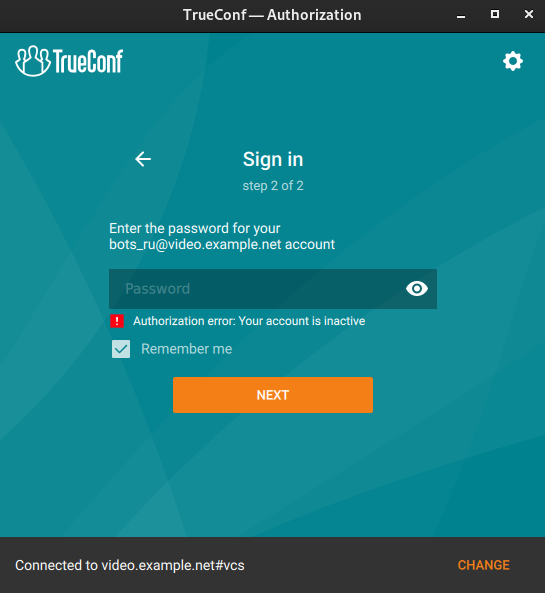

# Désactivation de l'utilisateur

La possibilité pour chaque utilisateur de s'authentifier est réglée dans son compte par la case à cocher Active. Si l'utilisateur est inactif, son compte continue d'exister, mais l'authentification via celui-ci sera impossible et un message correspondant s'affichera dans toute application cliente :

# Appels et conférences

Si vous modifiez un compte utilisateur précédemment créé, vous verrez immédiatement sous ses informations un bloc Calls and conferences contenant des liens pour naviguer :

dans l'historique des appels de cet utilisateur;

à la liste générale filtrée par cet utilisateur, des conférences planifiées et des salles virtuelles créées sur le serveur. Autrement dit, seuls les événements auxquels l'utilisateur participe seront affichés.

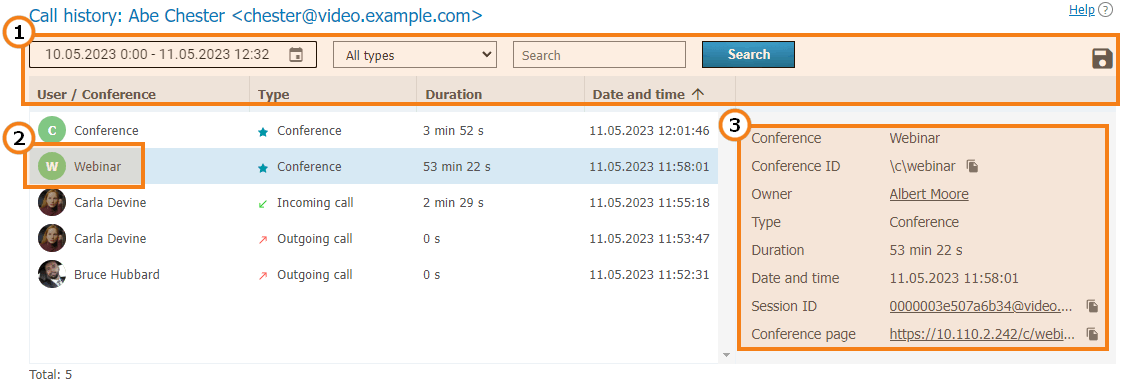

L'historique des appels contient toutes les sessions de communication de l'utilisateur dans les appels point à point et les conférences :

Interface générale de travail avec le tableau (voir description de la section rapports). Vous pouvez filtrer les événements par les types suivants :

Tous les types (par défaut);

Incoming call;

Outgoing call;

Missed call;

Conférence.

2. Pour afficher des informations détaillées, sélectionnez dans la liste de gauche la session (ou séance de communication) souhaitée. Pour des conférences planifiées périodiquement et les salles virtuelles, il peut y avoir plusieurs sessions associées, selon le nombre de lancements de l'événement.

3. Lors de la sélection d'une session liée à une conférence, la fiche à droite affichera :

nom et ID de la conférence;

le nom affiché de son propriétaire;

la durée de cette session;

date et heure de début de la session;

lien pour accéder aux informations détaillées sur la session dans la section Call history;

lien vers la page de la conférence associée. Il ne sera pas disponible pour les conférences rapides terminées, lancées "à la volée" dans les applications clientes de TrueConf.

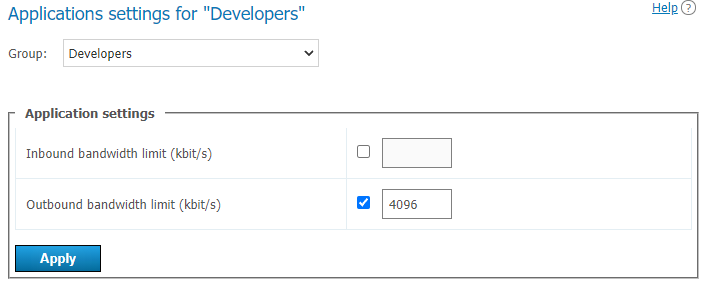

# Paramètres de l'application

Sur la page de création et de modification d'un compte, vous pouvez définir des paramètres spéciaux qui seront activés dans l'application cliente lors de l'authentification de cet utilisateur. Ces paramètres définissent les limites du débit binaire entrant et sortant et se trouvent dans le bloc Application settings.

Si de tels paramètres ne sont pas spécifiés, des paramètres similaires de ses groupes sont appliqués à l'utilisateur (s'ils sont définis). En cas de restrictions dans plusieurs de ses groupes, les valeurs les plus strictes (les plus basses) seront appliquées. Les paramètres du groupe s'affichent (à titre d'information uniquement, sans possibilité de modification) à côté des champs de saisie des paramètres de l'utilisateur.

Si des limitations de débit sont définies au niveau de l'utilisateur ou du groupe, l'utilisateur ne pourra pas les modifier dans l'application cliente TrueConf, mais il pourra voir les paramètres qui ont été configurés.

Les paramètres de l'application pour l'utilisateur ont priorité sur ceux du groupe : si vous appliquez une restriction pour l'utilisateur inférieure à celle du groupe, ce sont les restrictions de l'utilisateur qui seront appliquées.

# Carnet d'adresses de l'utilisateur

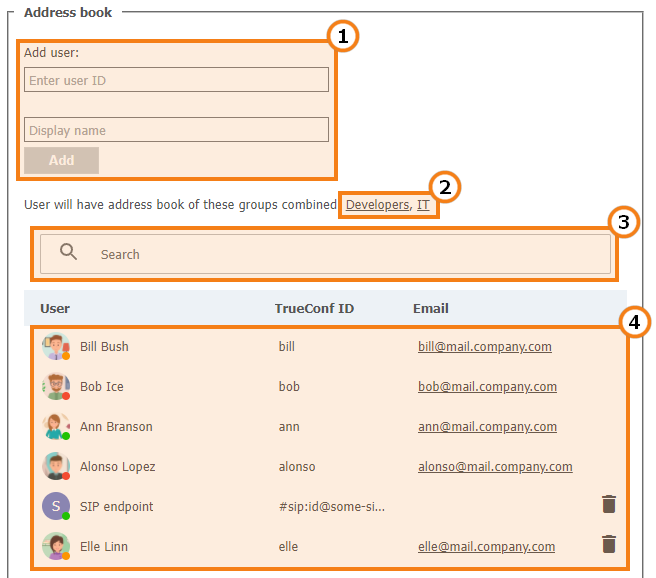

En bas de la page se trouve le carnet d'adresses de l'utilisateur ainsi que les boutons pour le modifier. Le carnet d'adresses inclut tous les utilisateurs contenus dans les carnets de groupes auxquels l'utilisateur appartient.

Vous pouvez ajouter des entrées individuelles à la liste, qui ne seront visibles que pour l'utilisateur en cours de modification. Notez que vous pouvez ajouter non seulement un utilisateur de TrueConf Server, mais aussi toute chaîne d'appel dans le carnet d'adresses, comme un ID de conférence, des abonnés SIP/H.323 ou RTSP. Par la suite, vous pourrez les supprimer ici à l'aide du bouton  , tandis que l'utilisateur pourra les supprimer dans le carnet d'adresses de l'application cliente ou dans son espace personnel.

, tandis que l'utilisateur pourra les supprimer dans le carnet d'adresses de l'application cliente ou dans son espace personnel.

Si la modification du carnet d'adresses n'est pas interdite au niveau du groupe, l'utilisateur peut ajouter des contacts et les organiser en groupes dans l'application cliente. Ces groupes ne s'affichent que pour cet utilisateur et n'affectent pas la liste des groupes dans le panneau de contrôle. Cependant, les contacts ajoutés par l'utilisateur apparaissent dans le carnet d'adresses de son compte dans le panneau de contrôle, et l'administrateur peut éditer cette liste.

Interface pour ajouter un abonné à la liste. Commencez à taper le pseudonyme ou le nom d'affichage de l'utilisateur, et des options pour un ajout rapide apparaîtront dans la liste déroulante (s'il est enregistré sur le serveur).

La liste des groupes auxquels appartient l'utilisateur et dont les carnets d'adresses sont inclus dans le carnet d'adresses de l'utilisateur sans possibilité de suppression.

Recherche d'utilisateurs.

Liste des abonnés affichés dans le carnet d'adresses. En cliquant sur un utilisateur enregistré sur ce serveur, vous accéderez à la modification de son profil.

Consultez des exemples de chaînes d'appel à ajouter au carnet d'adresses dans la documentation de l'espace personnel de l'utilisateur.

# Groupes

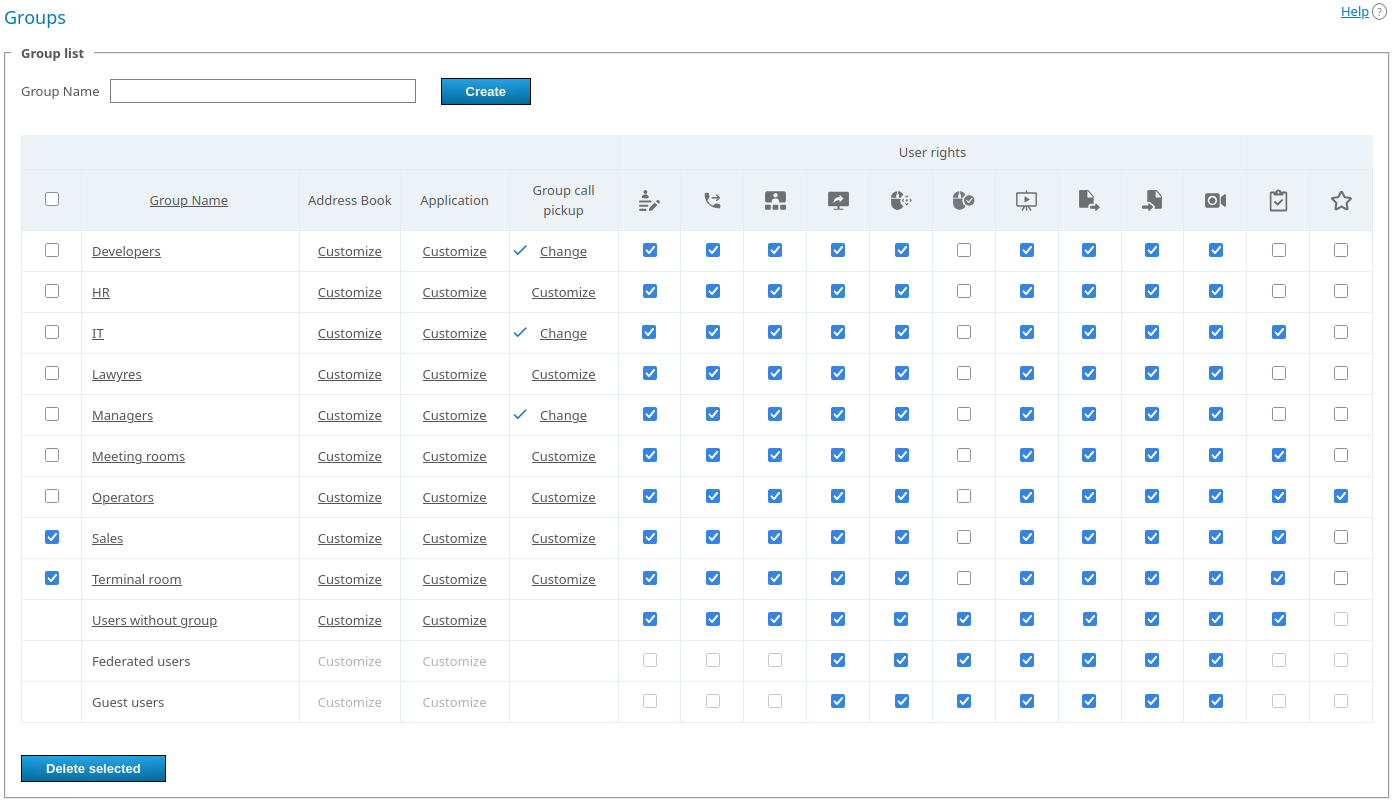

Dans la section Groups, vous pouvez créer, renommer, modifier et supprimer des groupes, ainsi qu'inclure et exclure des utilisateurs de ces groupes, créer un carnet d'adresses et spécifier des paramètres d'application distincts pour les utilisateurs de chaque groupe.

La modification manuelle de la liste des utilisateurs et des paramètres (par exemple, le nom du groupe) n'est pas disponible en mode LDAP. Vous pouvez uniquement importer des groupes à partir de l'annuaire LDAP comme indiqué ci-dessous.

Indépendamment du mode de stockage des données (Registry ou LDAP), les groupes suivants sont présents par défaut dans la liste :

Users without group — cela inclut automatiquement les utilisateurs qui n'ont pas été explicitement ajoutés à un groupe lors de la configuration du compte ou dans cette section comme indiqué ci-après;

Federated users pour les utilisateurs qui passent des appels vers les utilisateurs et les conférences de votre TrueConf Server grâce à la fédération;

Guest users, qui inclut les invités se joignant à vos conférences publiques (webinaires).

Il est impossible de renommer ou de supprimer les groupes par défaut.

Chaque groupe d'utilisateurs dispose de certains droits pour utiliser votre serveur de vidéoconférence.

# Liste des droits pour le groupe d'utilisateurs

Veuillez noter que certains droits ne peuvent pas être activés pour les groupes prédéfinis, ceci est fait à la fois pour des raisons de sécurité (par exemple, la limitation des droits d'opérateur) et pour des raisons logiques (par exemple, un invité ne disposant pas de compte permanent sur votre serveur ne pourra pas créer de conférences).

Vous trouverez ci-dessous une liste des droits qui peuvent être configurés pour les groupes d'utilisateurs de TrueConf Server :

# Modification des groupes en mode Registry

Voici un exemple de configuration de groupes pour le mode Registry. Pour le mode LDAP, certains paramètres seront différents.

Pour ajouter un nouveau groupe, saisissez son nom et cliquez sur Create.

Au niveau du groupe dans le bloc User rights, vous pouvez accorder ou désactiver certaines fonctionnalités. Ces paramètres permettent de différencier les droits des différents utilisateurs du serveur. Une liste complète est fournie ci-dessus, consultez également la description du fonctionnement des droits si un utilisateur appartient à différents groupes.

Cliquez sur le groupe souhaité dans la liste pour modifier sa composition et son nom. En cliquant sur la colonne Group Name, vous pouvez trier la liste par ordre alphabétique.

Cliquez sur le lien Customize dans la colonne Address Book pour configurer une liste de contacts uniforme pour tous les membres du groupe.

Cliquez sur le lien Customize dans la colonne Application pour accéder à la configuration des limitations de bande passante des canaux pour les participants du groupe.

Le lien Customize dans la colonne Group call pickup permet de configurer l'appel de groupe pour le groupe sélectionné.

Pour supprimer un ou plusieurs groupes, cochez leurs cases et cliquez sur Delete selected. Les comptes de leurs membres ne seront pas supprimés du serveur.

# Configuration des appels de groupe

Pour un groupe d'utilisateurs, il est possible de configurer l'option d'appel de groupe. Lorsqu'elle est activée, il devient possible d'appeler non pas un utilisateur spécifique, mais l'ensemble du groupe : tous ses membres verront un appel entrant. Dès qu'une personne accepte l'appel, il est automatiquement rejeté pour les autres.

Pour activer l'appel de groupe, cliquez sur le lien Customize dans la colonne Group call pickup pour le groupe souhaité dans la liste générale.

Sur la page qui s'ouvre, vous pouvez configurer les paramètres suivants :

Le groupe pour lequel la configuration est effectuée (vous pouvez rapidement en sélectionner un autre dans le menu déroulant si nécessaire).

Case à cocher pour activer l'appel de groupe.

L'ID pour passer un appel doit être unique au sein du serveur, c'est-à-dire qu'il ne doit pas coïncider avec d'autres ID d'appel de groupe et TrueConf ID de comptes utilisateurs. Cet ID est celui que vous utilisez pour initier un appel de groupe. Vous pouvez l'enregistrer dans le carnet d'adresses pour une utilisation future. Par défaut, l'ID de groupe est renseigné, mais vous pouvez en spécifier un autre (par exemple, une chaîne courte pour plus de commodité).

Pour enregistrer les paramètres, n'oubliez pas de cliquer sur le bouton Apply.

# Modification des groupes en mode LDAP

La modification manuelle de la liste des utilisateurs et des paramètres (par exemple, le nom du groupe) n'est pas disponible en mode LDAP. Vous pouvez uniquement importer des groupes à partir de l'annuaire LDAP comme indiqué ci-dessous.

Lors du basculement du mode de stockage des données des utilisateurs de TrueConf Server en mode LDAP, la liste des utilisateurs et des groupes est importée depuis l'annuaire LDAP (par exemple, Active Directory). Veuillez noter que les groupes nécessaires doivent être présents dans l'objet de recherche spécifié dans l'annuaire pour trouver les utilisateurs. Par exemple, si lors de la configuration de LDAP, vous avez indiqué dans le champ Group la chaîne cn=UsersGroup,ou=People,dc=example,dc=com, alors sur le côté LDAP, l'objet UsersGroup doit contenir les groupes de comptes requis.

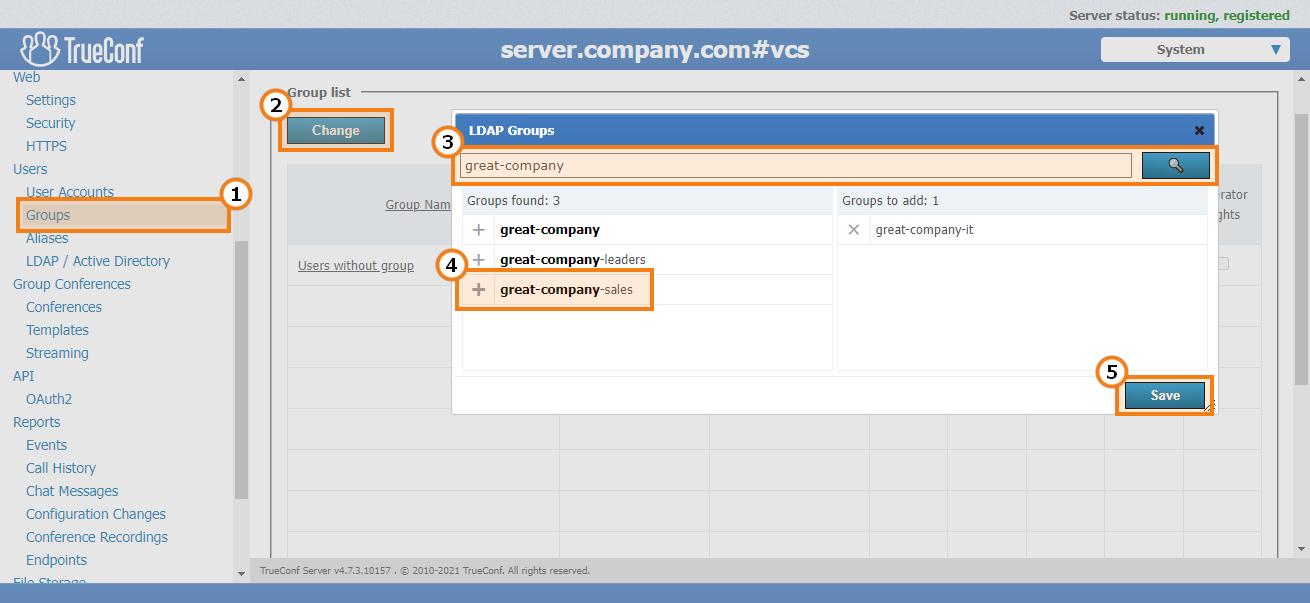

Dans ce cas, la création de groupes d'utilisateurs et l'ajout de leurs comptes ne sont pas disponibles dans le panneau de contrôle de TrueConf Server, mais vous pouvez les ajouter depuis LDAP. Pour cela :

Dans le panneau de contrôle du serveur, accédez à la section Users → Groups.

Cliquez sur Change au-dessus de la liste des groupes.

Dans la fenêtre qui s'ouvre, saisissez une partie du nom du groupe que vous souhaitez ajouter, puis cliquez sur le bouton de recherche

.

.Dans la liste des groupes filtrés, cliquez sur

à côté de ceux que vous souhaitez ajouter à la liste.

à côté de ceux que vous souhaitez ajouter à la liste.Cliquez sur Save pour appliquer les modifications.

Pour les groupes importés depuis LDAP, tout comme en mode Registre, les paramètres des droits des utilisateurs, le carnet d'adresses, les restrictions pour les applications clientes, et les appels de groupe sont disponibles.

# Comment fonctionnent les restrictions de droits

Si un utilisateur appartient à plusieurs groupes, les paramètres autorisants priment sur les paramètres restrictifs. Par exemple, si un compte appartient aux groupes IT et DevOps, et qu'il a le droit de faire des présentations au niveau du groupe IT, il pourra le faire indépendamment des paramètres définis pour le groupe DevOps.

Les droits au niveau des groupes d'utilisateurs sont complétés par les restrictions pour les zones d'authentification.

Pour les utilisateurs qui appellent les abonnés de votre instance TrueConf Server via la fédération, la liste des fonctionnalités est déterminée par les droits configurés de votre côté (pour le groupe Federated users) et du côté de leur serveur de vidéoconférence. Par exemple, si vous avez désactivé la possibilité de transférer des fichiers pour les utilisateurs fédérés, ils ne pourront pas les envoyer lors de leur participation à votre conférence, même si ce droit est activé pour eux sur leur TrueConf Server. De même, un utilisateur fédéré ne pourra pas envoyer de fichier si vous l'avez permis de votre côté, mais que ce droit n'est pas accordé à son groupe sur son serveur de vidéoconférence.

# Modification du nom et de la composition du groupe

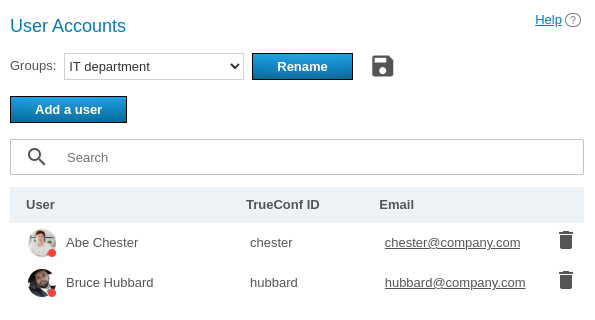

En cliquant sur le nom d'un groupe dans la liste, la page User Accounts s'ouvrira. Là, vous pouvez renommer le groupe et modifier la liste de ses membres à l'aide des boutons correspondants :

Pour compléter la liste, cliquez sur le bouton Add a user. Dans la fenêtre qui s'ouvre, sélectionnez les utilisateurs que vous souhaitez ajouter au groupe choisi. Une fois tous les utilisateurs sélectionnés, cliquez sur Save.

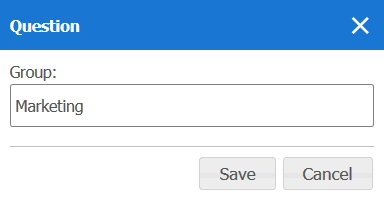

Pour modifier le nom du groupe, cliquez sur Rename. Dans la fenêtre qui s'ouvre, saisissez le nouveau nom et cliquez sur Save (ou Cancel si vous souhaitez fermer la fenêtre sans enregistrer les modifications) :

Vous pouvez également cliquer sur le bouton  pour exporter la liste des utilisateurs d'un groupe spécifique vers un fichier CSV, afin de l'importer ultérieurement dans le carnet d'adresses TrueConf Group.

pour exporter la liste des utilisateurs d'un groupe spécifique vers un fichier CSV, afin de l'importer ultérieurement dans le carnet d'adresses TrueConf Group.

# Configuration du carnet d'adresses pour les utilisateurs du groupe

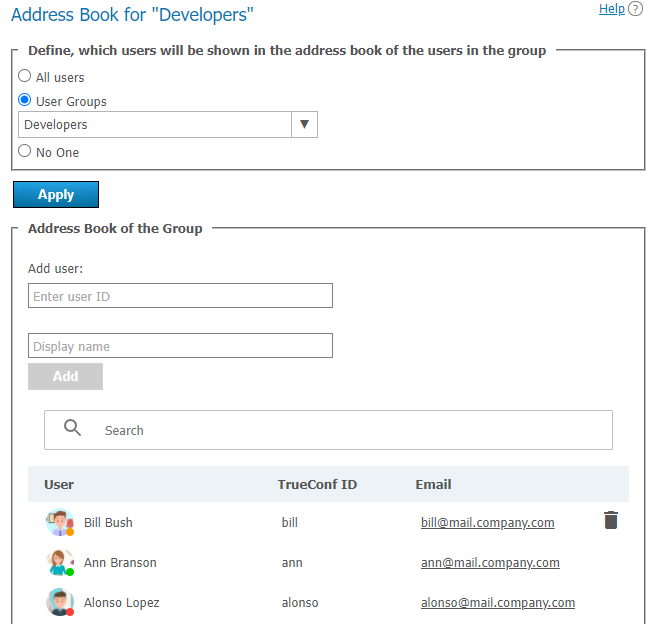

Dans la colonne Address Book de chaque groupe, il y a un lien Customize. En cliquant dessus, vous ouvrirez le menu d'édition du carnet d'adresses, commun à tous les utilisateurs de ce groupe. Les participants peuvent également ajouter de nouveaux contacts au carnet d'adresses par eux-mêmes, mais seulement si l'option Address Book Editing est cochée dans les paramètres des droits.

Vous pouvez ajouter à l'annuaire d'un groupe (c'est-à-dire à l'annuaire de chacun de ses membres) tous les utilisateurs appartenant à un autre groupe. Pour cela, utilisez la section Define, which users will be shown in the address book of the users in the group. Notez que l'ajout automatique des utilisateurs à l'annuaire et l'ajout manuel s'appliquent indépendamment l'un de l'autre.

Il est également possible d'ajouter manuellement des abonnés de différents types, de la même manière que l'ajout dans le carnet d'adresses du profil utilisateur. Cependant, un membre du groupe ne pourra pas les supprimer lui-même, car ces contacts sont ajoutés pour l'ensemble du groupe et non dans son carnet d'adresses personnel.

Dans ce cas, les membres du groupe peuvent rechercher d'autres utilisateurs du serveur et les ajouter eux-mêmes à leur liste de contacts (si l'édition du carnet d'adresses est autorisée).

# Configuration des paramètres de l'application pour les utilisateurs du groupe

En cliquant sur le lien Customize de la colonne Application dans la ligne du groupe du tableau principal, un menu s'ouvrira devant vous. Vous pourrez y spécifier les restrictions de bande passante pour les utilisateurs appartenant à ce groupe.

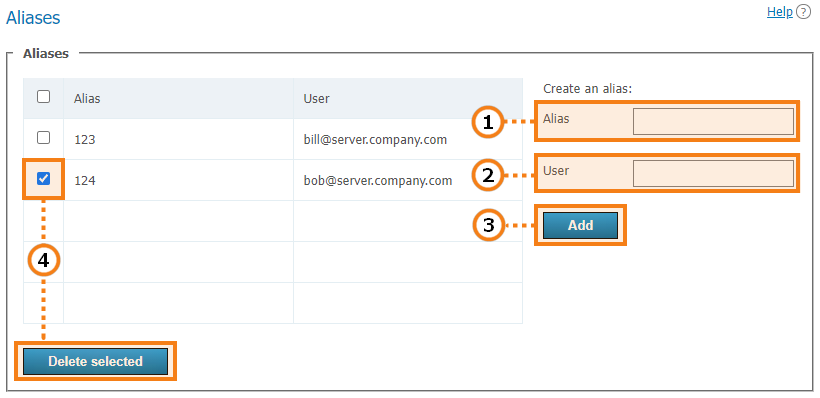

# Alias

# Description du travail

Les alias permettent de trouver un correspondant à appeler en entrant une chaîne courte (une sorte de filtre) au lieu de la chaîne complète pour l'appeler. Un tel correspondant peut être :

utilisateur de ce même serveur;

un utilisateur d'un autre serveur avec lequel la fédération est configurée;

ligne d'appel via les protocoles SIP, H.323, RTSP (terminal, caméra IP, etc.);

conférence (y compris sur un autre serveur).

Ajouter un alias revient à créer un nouveau filtre pour une recherche rapide dans les applications client. Dans le panneau de contrôle, l'administrateur NE peut PAS utiliser l'alias comme un ID complet, par exemple, il ne peut pas ajouter un alias au carnet d'adresses d'un utilisateur ou d'un groupe.

Cette fonction est particulièrement utile lors de l'organisation d'appels sur TrueConf Server à partir d'appareils mobiles avec un clavier numérique. Les alias pratiques permettent de trouver rapidement un abonné de l'un des types mentionnés ci-dessus et de l'appeler ou de l'ajouter au carnet d'adresses.

Un pseudonyme peut contenir des chiffres, des lettres, un tiret

-et un underscore_. Le nombre maximal de caractères autorisés est de 32.La chaîne d'appel (y compris le login de l'utilisateur du serveur). Les appels vers le pseudonyme seront redirigés vers cet abonné. Pour spécifier une conférence, utilisez le format

\c\ID@server.Ajout d'un nouveau pseudonyme à la liste.

Pour supprimer un ou plusieurs alias, cochez-les et cliquez sur Delete selected.

Exemples de chaînes d'appel pour configurer un alias :

ceo_user— utilisateur actuel (votre) du serveur avec le loginceo_user.other_user@example.com— un utilisateur d'un autre serveur avec l'adresseexample.com, avec lequel la fédération est configurée\c\webinar— conférence sur votre serveur actuel, dont l'ID peut être copié depuis la fiche de l'événement après l'avoir sélectionné dans la liste générale.\c\webinar@example.com— conférence d'un autre serveur avec l'adresseexample.com, avec laquelle une fédération est configurée.sip:@10.110.8.217— terminal SIP avec l'adresse10.110.8.217. Si vous devez appeler un terminal enregistré sur le serveur, vous pouvez spécifier le nom d'utilisateur sous lequel le terminal est autorisé lors de la configuration de l'alias.

# Utilisation dans une fédération

Lors de l'utilisation de la fédération avec des alias, vous pouvez appeler de la même manière qu'avec un TrueConf ID, la résolution de l'alias se faisant sur le serveur spécifié après le symbole @ dans l'alias complet de type alias@server, par exemple, 122@video.server.name.

Nous examinerons ci-dessous deux façons d'utiliser des alias sur les instances TrueConf Server one.name et two.name, qui sont fédérées.

Exemple 1

Sur chaque TrueConf Server, des alias distincts sont configurés. Par exemple, sur le serveur one.name, nous avons attribué l'alias 111 à l'utilisateur userA.

Pour appeler l'utilisateur userA à partir du serveur two.name, veuillez indiquer dans la barre d'adresse :

111@server, où server est le nom DNS ou l'adresse IP de one.name.

Exemple 2

Sur le serveur two.name, créez un alias 111 pour l'utilisateur userA du serveur one.name, qui indiquera déjà le format d'appel correspondant :

userA@server, où server est le nom DNS ou l'adresse IP de one.name.

Ainsi, les utilisateurs du serveur two.name pourront appeler les utilisateurs du serveur one.name sans entrer son adresse IP ou nom DNS, mais simplement en utilisant des alias dans la barre d'adresse de l'application cliente. Par exemple, 111 dans notre exemple.

La deuxième option est plus transparente pour les utilisateurs, mais il est plus complexe de configurer un système de pseudonymes pratique.

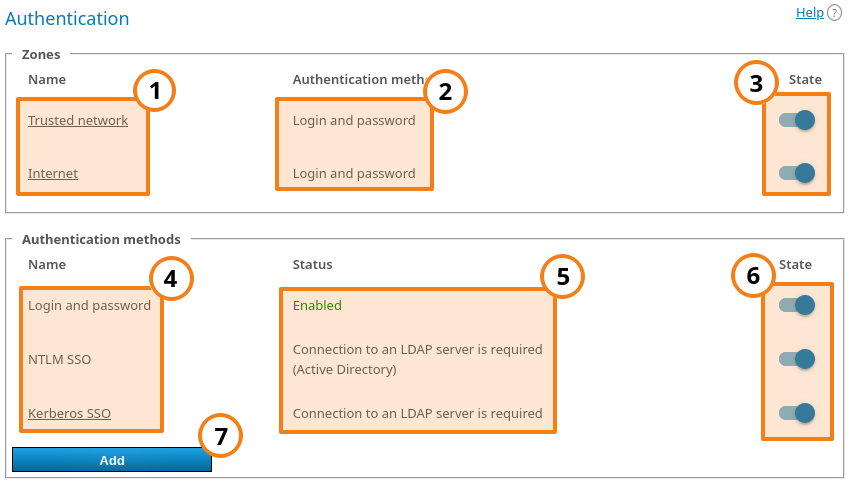

# Authentification

Dans cette section, vous pouvez configurer les méthodes d'authentification des utilisateurs de votre TrueConf Server.

Il existe deux zones de sécurité distinctes pour l'authentification : de confiance (nommée par défaut Trusted network) et externe (non fiable) (nommée par défaut Internet). Ces zones sont initialement présentes, ne peuvent pas être supprimées, mais peuvent être configurées comme indiqué ci-dessous.

Tous ceux qui ne figurent pas dans la zone de confiance sont automatiquement placés dans la zone externe. L'affectation d'une zone à un utilisateur se fera en fonction de son adresse IP.

Zones de sécurité. Cliquez sur chacune d'elles pour ouvrir ses paramètres.

Méthodes d'authentification spécifiées pour chaque zone.

Activation ou désactivation de la zone. Après la désactivation de la zone, les utilisateurs qui y sont associés recevront une notification indiquant qu'il est impossible de se connecter à votre TrueConf Server lorsqu'ils tenteront de se connecter. Les utilisateurs déjà connectés pourront continuer à utiliser le système jusqu'à l'expiration de leur jeton d'autorisation.

Méthodes de vérification disponibles à configurer. Pour les méthodes Login and password et NTLM SSO, il n'y a pas de paramètres, elles sont simplement activées via les commutateurs à droite. Pour les autres fournisseurs ajoutés, l'édition est possible en cliquant sur le nom.

Statut de la configuration et fonctionnement de chaque méthode.

Activation des méthodes d'authentification.

Ajout de l'authentification à deux facteurs : AD FS (Active Directory Federation Services), Keycloak, configurations manuelles pour ajouter un autre fournisseur.

Pour que les méthodes Kerberos SSO et NTLM SSO soient disponibles, le mode de stockage des comptes LDAP doit être sélectionné et configuré.

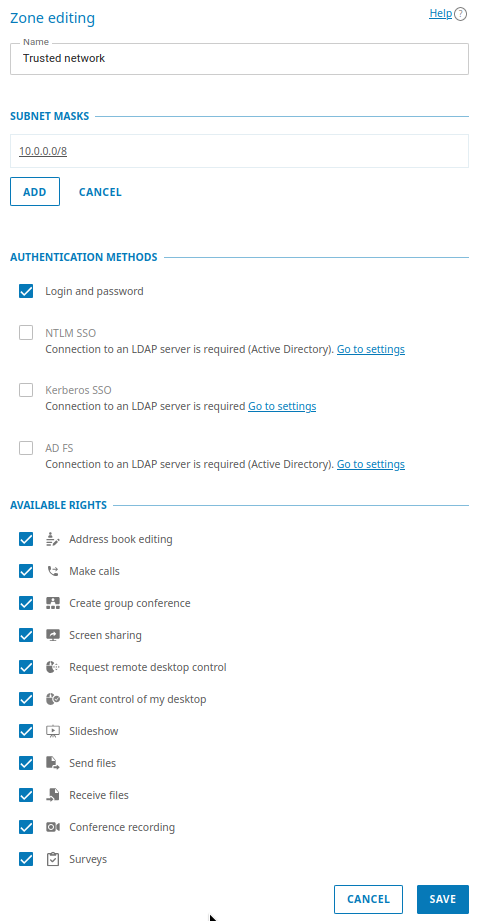

# Paramètres des zones d'accès

En cliquant sur le nom de la zone de confiance, la page de ses paramètres s'ouvrira :

Vous pouvez modifier le nom de la zone, par exemple en "Réseau d'entreprise".

Dans le bloc Subnet masks, spécifiez les segments de réseau qui appartiennent à cette zone. En cliquant sur n'importe quelle entrée, une fenêtre d'édition de l'adresse et du masque de sous-réseau s'ouvrira. Vous pouvez également supprimer un sous-réseau. Au moins un sous-réseau doit être spécifié pour la zone de confiance.

Pour ajouter un nouveau sous-réseau à la liste, appuyez sur le bouton Add.

Dans la section Authentication methods, sélectionnez les options souhaitées en cochant les cases correspondantes. La liste des zones est constituée des méthodes suivantes : identifiant et mot de passe, NTLM SSO, Kerberos SSO, et d'autres fournisseurs d'authentification qui ont été ajoutés manuellement comme montré ci-après.

Ci-dessous se trouve le bloc Available rights, où vous pouvez sélectionner les droits disponibles pour chaque zone. La liste des droits disponibles est identique à celle des paramètres de groupes, et les restrictions s'ajoutent à celles des groupes. C'est-à-dire :

un droit est accordé à l'utilisateur s'il se trouve dans la zone où ce droit est permis, et appartient à au moins un groupe auquel ce droit a été accordé;

le droit est interdit à l'utilisateur s'il se trouve dans une zone où ce droit est interdit ou s'il appartient à des groupes auxquels ce droit n'est pas accordé.

N'oubliez pas de sauvegarder les modifications pour les appliquer sur le serveur.

Pour la zone externe, vous pouvez configurer le nom, les méthodes d'authentification et les droits disponibles, mais vous ne pouvez pas spécifier de sous-réseaux.

# Paramètres SSO

La technologie Single Sign-On (SSO) lors de l'intégration avec un serveur LDAP permet aux utilisateurs de votre TrueConf Server de s'authentifier automatiquement après s'être connectés à leur système d'exploitation sur leurs PC et avoir lancé l'application cliente TrueConf. Pour cela, vous pouvez utiliser l'une des options suivantes : Kerberos (opens new window), NTLM (opens new window), ou Outlook SSO (en cas d'intégration avec Microsoft Exchange Server).

Pour que l'authentification SSO fonctionne avec NTLM, il est nécessaire que le serveur sur lequel le logiciel TrueConf Server est installé et les PC des utilisateurs soient intégrés dans un domaine. Pour Kerberos, il est nécessaire que les PC des utilisateurs soient intégrés dans un domaine, mais ce n'est pas obligatoire pour la machine avec TrueConf Server.

Pour activer NTLM, il suffit de l'activer dans la section State. Il n'y a pas de paramètres supplémentaires pour cela.

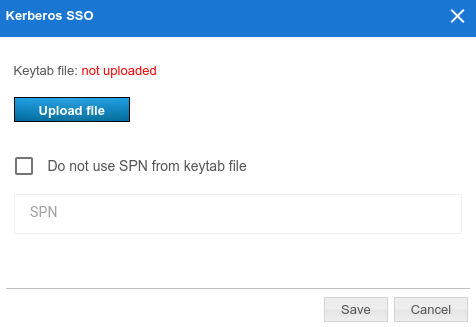

Pour configurer la connexion via le protocole Kerberos, cliquez sur le lien Kerberos SSO dans le bloc Authentication methods (sur la page Authentication avec la liste des zones de sécurité):

Dans la fenêtre qui s'affiche, sélectionnez :

le fichier keytab qui sera utilisé pour l'authentification;

Si nécessaire, cliquez sur More et spécifiez votre valeur ServicePrincipalName (SPN) à la place de celle enregistrée dans le fichier.

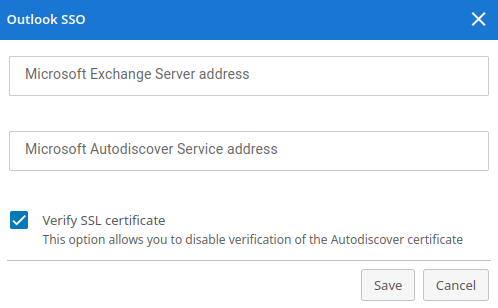

Pour configurer le fonctionnement du SSO dans le plugin de messagerie pour Outlook, cliquez sur le lien Outlook SSO. Dans la fenêtre qui s'ouvre, indiquez les adresses :

Microsoft Exchange Server host pour la vérification du jeton d'authentification doit être sous la forme

{host}sans inclure le préfixe du protocole (donc sanshttp/https);Microsoft Autodiscover Service host, doit être sous la forme

{host}sans le préfixe du protocole (c'est-à-dire sanshttp/https);de plus, vous pouvez désactiver la vérification du certificat SSL pour le serveur Autodiscover.

# Ajout de fournisseurs d'authentification à deux facteurs (2FA)

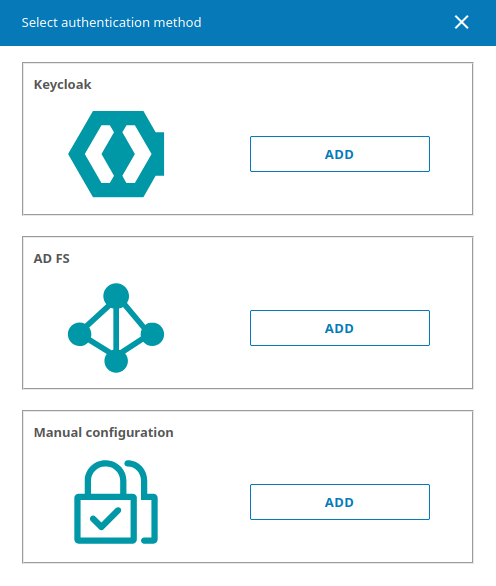

Vous pouvez ajouter une ou plusieurs méthodes d'authentification à deux facteurs (AD FS ou fournisseurs OAuth 2.0) pour ensuite les sélectionner pour la zone souhaitée (le nombre de fournisseurs n'est pas limité). Pour ce faire, dans le bloc Authentication methods, cliquez sur Add et choisissez l'option souhaitée :

Active Directory Federation Services (AD FS) est un composant logiciel de Windows Server qui fournit la fonctionnalité de fournisseur d'authentification pour accéder à des ressources en dehors du système d'Active Directory de l'entreprise, telles que les applications web.

Pour configurer l'intégration avec le fournisseur d'authentification souhaité, cliquez sur le bouton Add dans le bloc correspondant et spécifiez les paramètres suivants dans la fenêtre de configuration :

Identifiant (Client ID) de l'application OAuth, qui a été créé du côté du fournisseur OAuth pour obtenir le jeton d'accès.

L'URI côté pour recevoir la réponse d'AD FS, qui doit également être spécifiée du côté du service de fédération.

Authorization form URL du côté du fournisseur.

Request token URL, est utilisée lors de la connexion des utilisateurs à TrueConf Server en cas d'authentification réussie.

Logout URL.

Portée (Scope). Indiquez le

scopesélectionné lors de la configuration de la règle AD FS, pour plus de détails, voir la documentation Microsoft (opens new window). Vous pouvez spécifier plusieurs portées, dans ce cas, listez-les séparées par des virgules sans espaces.le nom du fournisseur d'authentification qui apparaît dans la liste des méthodes sur la page de configuration des zones d'accès et dans les applications clientes de TrueConf lors de l'authentification à deux facteurs.

Vous pouvez désactiver la vérification du certificat SSL provenant de TrueConf Server sur le côté AD FS.

Pour distinguer plus facilement un mode d'authentification d'un autre, vous pouvez spécifier une image différente en la téléchargeant au format SVG.

En plus d'AD FS, d'autres solutions peuvent être utilisées pour implémenter l'authentification à deux facteurs via OAuth 2.0, telles que Keycloak ou Indeed Access Manager. La liste des paramètres sera la même que pour AD FS.

# LDAP / Active Directory

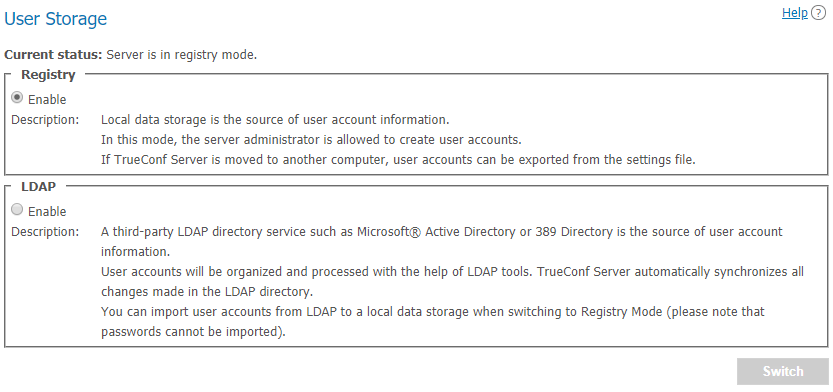

Deux modes de stockage des données utilisateur sont pris en charge par TrueConf Server : le registre et LDAP (opens new window). Vous pouvez basculer entre eux à tout moment en appuyant sur le bouton Switch.

# Mode Registry

Le mode Registry est utilisé par défaut. Dans ce mode, le serveur stocke les informations sur les utilisateurs sur l'ordinateur local. L'ajout et la suppression de nouveaux utilisateurs peuvent être effectués depuis le panneau de configuration. Si le serveur est passé du mode de stockage Registry au mode de stockage LDAP, les enregistrements existants des utilisateurs ne seront plus utilisés.

Lorsque vous passez de ce mode au mode LDAP, les données utilisateur stockées sur l'ordinateur local ne sont pas supprimées, ce qui signifie que le passage à un autre mode puis le retour ne nuira pas aux informations sauvegardées.

# Mode LDAP

Dans ce mode de stockage, le serveur utilise les informations des utilisateurs provenant d'un annuaire LDAP distant ou local. Cela offre plusieurs avantages pour l'utilisation du serveur au sein des structures corporatives :

synchronisation automatique des informations utilisateur;

absence de nécessité d'autorisation sur le lieu de travail à l'intérieur du réseau;

transparence, rapidité et facilité d'administration;

sécurité de l'administration;

prise en charge de différents services d'annuaire : Microsoft Active Directory, FreeIPA, OpenLDAP, 389 Directory Server, etc.

Il n'est pas possible de modifier la liste des utilisateurs et les paramètres des groupes en mode LDAP en utilisant le panneau de contrôle du serveur. Par défaut, les paramètres de configuration pour LDAP correspondent à Microsoft Active Directory. Les informations des utilisateurs sont modifiées à l'aide des outils de gestion d'Active Directory.

Pour en savoir plus sur le protocole LDAP et le service d'annuaire Microsoft Active Directory, visitez notre site.

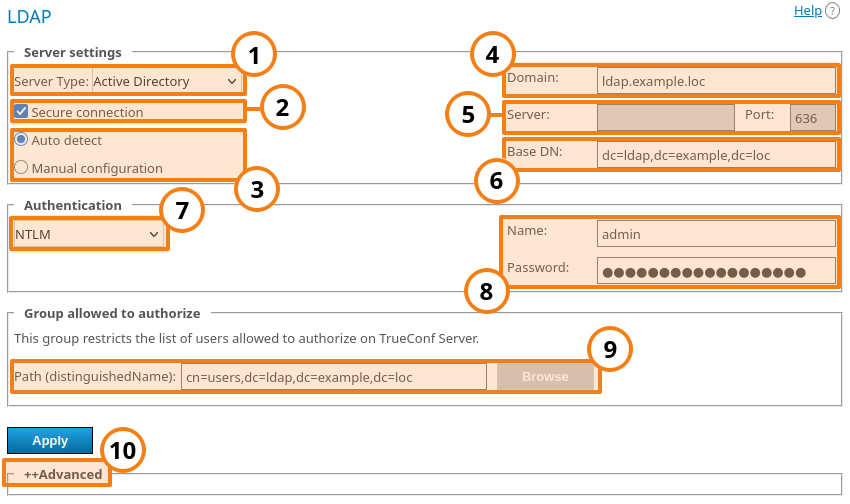

En mode LDAP, les droits des utilisateurs sont déterminés par leur appartenance à un groupe Active Directory spécifique. Pour activer ce mode, cochez la case LDAP → Enable et cliquez sur le bouton LDAP settings qui apparaîtra ensuite en bas. Un formulaire de paramètres LDAP s'ouvrira :

Type de serveur pris en charge : Active Directory, OpenLDAP, 389 Directory Server, FreeIPA. Les noms par défaut des attributs lus par le serveur dans l'annuaire LDAP en dépendent. Vous pouvez également sélectionner Custom pour définir manuellement les noms des attributs. Après avoir choisi le type de serveur, pour basculer vers les noms d'attributs correspondants, développez le bloc Advanced ci-dessous et cliquez sur le bouton Default. Vous verrez que les noms d'attributs dans la colonne Value ont changé. Si nécessaire, vous pouvez spécifier les valeurs souhaitées, puis cliquer sur le bouton Apply, situé dans le même bloc Advanced.

Établissement d'une connexion sécurisée avec le serveur LDAP (via le protocole LDAPS) pour un transfert sécurisé des données utilisateur sur le réseau.

Sélection automatique ou manuelle des paramètres du serveur LDAP.

En mode automatique, le serveur LDAP peut être sélectionné parmi les serveurs par défaut du domaine DNS spécifié dans ce champ. Les serveurs par défaut sont déterminés par les enregistrements DNS de type SRV correspondants. Pour Active Directory, vous pouvez indiquer ici le nom DNS du domaine AD.

Adresse et port du serveur LDAP lors de la configuration manuelle. Vous pouvez utiliser le catalogue global pour vous connecter au service d’annuaire. Pour ce faire, indiquez 3268 comme port de connexion pour le protocole LDAP ou 3269 pour le protocole LDAPS.

Base de recherche (Base Distinguished Name) — objet d'annuaire pour la recherche d'utilisateurs, par exemple,

ou=People,dc=example,dc=com.Modes d'authentification de TrueConf Server sur le serveur LDAP.

Paramètres d'authentification sur le serveur LDAP.

Dans ce champ, il est possible de spécifier un groupe d'utilisateurs LDAP qui peuvent s'authentifier sur TrueConf Server, par exemple,

cn=TC_Users,ou=People,dc=example,dc=com. Vous pouvez sélectionner un groupe à l'aide du bouton Browse. Pour que ce bouton soit cliquable, il est nécessaire de remplir correctement les champs de connexion au serveur LDAP (dans les sections Server settings et Authentication), y compris le champ Base DN.Paramètres LDAP supplémentaires. Cela permettra d'ajuster les paramètres pour d'autres types de serveurs LDAP.

Notez que si vous changez le type de serveur (par exemple, d'Active Directory à OpenLDAP), aucune réinitialisation automatique des paramètres LDAP supplémentaires ne se produit. Pour revenir aux valeurs par défaut des paramètres du nouveau serveur, ouvrez le bloc Advanced et cliquez sur le bouton Default.

Pour passer du mode LDAP au mode Registry, il est possible d'importer des enregistrements d'utilisateurs. Pour ce faire, dans l'onglet User storage, sélectionnez le mode Registry et cochez la case Import user information puis cliquez sur le bouton Switch.

Les mots de passe des utilisateurs ne sont pas importés. Après l'importation, les comptes sont en état « inactif » (voir la description dans la section User accounts).

Dans le profil utilisateur en mode LDAP, seul le mot de passe digest sera disponible pour l'édition, et il est indispensable de le définir lors de l'enregistrement du terminal SIP/H.323 sur le TrueConf Server. Ce même mot de passe doit être indiqué dans les paramètres d'autorisation du terminal lui-même :

Le répertoire des groupes et utilisateurs enregistrés sur le serveur de visioconférence permet de créer des groupes d'utilisateurs et de définir leurs droits sur le serveur. En mode Registre, un utilisateur peut appartenir à l'un des groupes créés ; ce paramètre peut être modifié dans la fenêtre d'édition de l'utilisateur. En mode LDAP, cet onglet offre la possibilité d'attribuer des droits sur le serveur à plusieurs groupes LDAP sélectionnés. L'appartenance d'un utilisateur à des groupes est déterminée dans le répertoire LDAP.

Pour importer des groupes d'utilisateurs depuis LDAP, accédez à la section Users → Groups. Cliquez sur le bouton Change et sélectionnez les groupes souhaités dans la liste qui s'affiche. Pour plus de détails, consultez l'article sur la configuration des groupes d'utilisateurs.

Lors de l'importation de groupes d'utilisateurs depuis LDAP, seules les groupes présents par défaut y sont conservés.

Si vous avez plusieurs serveurs TrueConf connectés à un LDAP commun, l'utilisateur peut accéder à son espace personnel via la page d'accueil de n'importe lequel d'entre eux. De plus, avec un LDAP commun, les utilisateurs d'un autre serveur TrueConf peuvent participer à des conférences privées à l'aide d'un identifiant invité.

# Paramètres LDAP supplémentaires

Les paramètres LDAP supplémentaires et leur fonction (champs utilisateur, règles de filtrage, etc.) sont listés ci-dessous. Selon le type de fournisseur sélectionné, certains paramètres auront des valeurs prédéfinies (celles-ci peuvent être réinitialisées si nécessaire) :

Login — identifiant;

Display Name — nom complet affiché;

First Name — prénom;

Middle Name — deuxième prénom / patronyme;

Last Name — nom de famille;

Email — courrier électronique;

Company — le nom de l'organisation;

Branch — nom de la succursale;

Department — département;

Job Title — poste;

Manager — le nom du gestionnaire;

Address — adresse de l'utilisateur;

— le nombre total de pages retournées par les résultats de recherche (par défaut pour tous les modèles de fournisseurs LDAP est de 5000) ; Max Request Limit — le nombre de pages retournées par une seule requête (par défaut pour tous les modèles est de 1000), c'est-à-dire que le serveur demande exactement ce nombre de pages du répertoire LDAP jusqu'à obtenir Max Results résultats;

Filter Disabled — (uniquement pour Active Directory) détermine si l'utilisateur est activé ou non;

Group Member — détermine quels participants se trouvent dans un groupe spécifique ;

memberOf — (seulement pour Active Directory) est un paramètre qui associe un objet à des groupes et contient une liste d'enregistrements DN des groupes pour chaque utilisateur (utilisé pour filtrer les utilisateurs par groupes);

Filter Login — filtre de recherche par identifiants;

Filter CallID — n'est pas utilisé, conservé pour la rétrocompatibilité;

Filter Group — un filtre pour la recherche par groupes afin que d'autres objets dont le nom correspond à la recherche ne soient pas chargés.

Attr primaryGroupId — (uniquement pour Active Directory) paramètre ID du groupe;

Attr primaryGroupToken — (uniquement pour Active Directory) paramètre de jeton de groupe;

Attr objectSid — (uniquement pour Active Directory) paramètre d'identification de l'objet;

Attr SIP Phone — numéro SIP pour contacter l'utilisateur;

Mobile Phone — numéro de téléphone portable pour contacter l'utilisateur;

Work Phone — numéro de téléphone professionnel pour contacter l'utilisateur;

Home Phone — téléphone personnel pour contacter l'utilisateur;

User Status Attr est un attribut qui, selon le statut de l'utilisateur, détermine son absence sur différents serveurs simultanément ;

User ID Attr — attribut qui détermine, par l'ID utilisateur, son absence simultanée sur différents serveurs;

Full ID Attr — un attribut qui, par l'ID complet de l'utilisateur (en tenant compte du domaine), détermine son absence sur différents serveurs simultanément;

DetailedUserInfo Attribute — remplacement des champs qui seront affichés dans les informations sur l'utilisateur;

User Alias List — liste des attributs qui deviendront des alias pour l'utilisateur après l'authentification;

TrustPartner Attr — (uniquement pour Active Directory) un filtre qui permet de combiner plusieurs domaines en un domaine approuvé;

FlatName Attr — (uniquement pour Active Directory) le nom affiché pour l'approbation si plusieurs domaines sont fusionnés en un domaine approuvé;

TrustedDomain Filter — (uniquement pour Active Directory) un filtre qui permet de fusionner plusieurs domaines en un domaine de confiance;

ForeignSecurityPrincipal Filter — (uniquement pour Active Directory) un filtre qui permet de combiner plusieurs domaines en un domaine de confiance;

Trust Enabled — (uniquement pour Active Directory) un filtre qui permet de fusionner plusieurs domaines en un domaine de confiance;

FilterClientSearchByLoginGroup — (

boolean) est utilisé pour la recherche de contacts dans l'application client. Si non spécifié, la valeur par défaut esttrue, et seuls les utilisateurs appartenant au groupe de connexion seront trouvés. En spécifiantfalse, il est possible de trouver d'autres utilisateurs dans l'annuaire LDAP qui, pour une raison quelconque, ne font pas encore partie du groupe de connexion.Use Avatars — doit être réglé sur

1pour le chargement correct des avatars dans les applications;Allow Avatar Propagating — doit être réglé sur

1pour le chargement correct des avatars dans les applications;AddressBook Refresh — est un minuteur (en secondes) pour la mise en cache périodique des relations entre les groupes et la régénération des carnets d'adresses. Une fois le temps écoulé, il est considéré qu'aucune donnée n'a été trouvée à la demande;

Filter AddressBook — un filtre qui peut être utilisé pour créer le carnet d'adresses de l'utilisateur;

TimeOut — délai pour la connexion / exécution de la requête (en secondes). Une fois ce délai écoulé, il est considéré qu'aucun résultat n'a été trouvé pour la requête;

thumbnailPhoto Attr — avatar;

jpegPhoto Attr — l'emplacement de stockage de l'avatar;

Meeting Room Filter — filtre pour obtenir la liste des lieux de tenue des conférences (par exemple, les salles de réunion), utilisé conjointement avec Meeting Room Search Filter Attr;

Meeting Room Search Filter Attr — attribut LDAP contenant les lieux de tenue des conférences;

Meeting Room BaseDN — n'est pas utilisé;

LDAP Login with subdomain — autoriser la connexion des utilisateurs des sous-domaines, ainsi leur identifiant sera sous la forme

sub.domain\user.

# Comment intégrer des comptes utilisateurs depuis différents domaines

Sur le domaine principal auquel TrueConf Server se connectera, créez un groupe avec une portée (plage) définie sur Domain Local.

Place user accounts (or groups of users with a universal range; note that group nesting is supported only within a single forest) that you plan to upload to the server into this group.

Effectuez les étapes 1 et 2 pour tous les domaines à partir desquels vous prévoyez d'importer des comptes.

Dans les paramètres LDAP, indiquez ce groupe dans le champ Path (distinguishedName).

Assurez-vous que dans le bloc Advanced des paramètres LDAP, le paramètre Trust Enabled est égal à 1 (valeur par défaut).

# Installation du certificat pour la connexion via LDAPS

Pour la connexion via le protocole LDAPS, il peut être nécessaire d'ajouter sur la machine physique ou virtuelle où est déployé TrueConf Server, le certificat SSL racine du domaine où se trouve le serveur avec le rôle de contrôleur de domaine. Pour ce faire, copiez le certificat SSL racine du domaine à n'importe quel emplacement sur la machine avec TrueConf Server.

Veuillez noter qu'un certificat au format .crt est requis. Donc, s'il est dans un autre format, vous devrez le convertir comme indiqué dans cet article.

Ensuite, installez le certificat .crt en fonction du système d'exploitation.

Pour les systèmes d'exploitation Windows

Double-cliquez sur le certificat avec le bouton gauche de la souris.

Dans la fenêtre d'installation du certificat qui apparaît, cliquez sur le bouton Install Certificate.

Dans la fenêtre de sélection de l'emplacement de stockage, sélectionnez Local Machine.

Dans la fenêtre suivante des paramètres de stockage, sélectionnez Place all certificates in the following storage et cliquez sur Browse.

Dans la liste des dépôts, sélectionnez Trusted Root Certification Authorities et cliquez sur OK.

Pour terminer la configuration, cliquez sur les boutons Next et Finish.

Sur Debian :

- Au nom de l'administrateur, exécutez la commande dans le terminal :

cp /home/$USER/cert.crt /usr/local/share/ca-certificates && update-ca-certificates

où /home/$USER/cert.crt est le chemin complet vers le certificat .crt après sa copie sur la machine avec TrueConf Server.

2. Redémarrez la machine avec TrueConf Server.

Sur CentOS:

- Au nom de l'administrateur, exécutez la commande dans le terminal :

cp /home/$USER/cert.crt /etc/pki/ca-trust/source/anchors/ && update-ca-trust

où /home/$USER/cert.crt est le chemin complet vers le certificat .crt après sa copie sur la machine avec TrueConf Server.

2. Redémarrez la machine avec TrueConf Server.

# Résolution des problèmes courants lors de l'utilisation de LDAP

Lors de la configuration de LDAP, des erreurs de connexion au service d'annuaire peuvent survenir. Dans ce cas, après avoir cliqué sur le bouton Apply, qui se trouve dans le bloc des paramètres de connexion, un message correspondant s'affichera en haut de la fenêtre. Les problèmes typiques sont examinés ci-dessous.

Erreur Erreur LDAP 81 (Serveur indisponible)

Absence de connexion avec le service d'annuaire. Il est probable que TrueConf Server n'y ait pas accès via l'adresse spécifiée et le port TCP (389 pour une connexion normale et 636 pour une connexion LDAPS sécurisée). Vous pouvez vérifier la connexion à l'aide de l'utilitaire de console telnet (disponible sur Windows et Linux) :

telnet [ldap-server] [port]

où [ldap-server] est l'adresse et [port] est le port du serveur agissant en tant que contrôleur de domaine. Par exemple, pour vérifier l'accès via LDAPS, vous devez exécuter :

telnet ldap.example.com 636

Si la connexion est absente, vérifiez les paramètres de l'équipement réseau ou du logiciel de pare-feu, et assurez-vous que le serveur avec le rôle de contrôleur de domaine est en cours d'exécution.

Erreur LDAP error 49 (Identifiants invalides)

Impossible de s'authentifier sur le serveur LDAP. Vous devez vous assurer que les données du compte de service utilisé pour se connecter au service d'annuaire sont correctes dans les paramètres LDAP de la section Authentication.

Erreur Erreur LDAP -1

Cette erreur peut survenir lors de la connexion au service d'annuaire via une connexion sécurisée LDAPS. Plusieurs raisons peuvent l'expliquer.

- Vous devez vous assurer que la machine physique ou virtuelle sur laquelle est déployé TrueConf Server a le certificat SSL racine du domaine où se trouve le serveur avec le rôle de contrôleur de domaine. Après avoir téléchargé le certificat, vous pouvez vérifier la connexion à l'aide de l'utilitaire openssl en exécutant la commande dans le terminal Windows ou Linux :

openssl s_client -connect [ldap-server]:[port]

où [ldap-server] est l'adresse et [port] est le port du serveur jouant le rôle de contrôleur de domaine.

2. Si TrueConf Server est déployé sur un système d'exploitation Linux et que vous configurez une connexion à Microsoft Active Directory, assurez-vous que le champ Domain contient le nom de domaine complet (FQDN) de la machine sur laquelle le serveur avec le rôle de contrôleur de domaine est déployé. Il doit inclure le nom de la machine, par exemple, server-name.ldap.example.com. Dans ce cas, il est nécessaire d'utiliser le FQDN dans la commande de vérification de la connexion SSL mentionnée dans le point précédent.

La connexion est établie, mais la liste des comptes est vide

Assurez-vous que dans le bloc Advanced, un ensemble de filtres correspondant au type de serveur sélectionné (Active Directory, OpenLDAP, 389 Directory Server) est utilisé. Pour passer aux noms d'attributs appropriés après avoir changé le type de serveur, cliquez sur le bouton Default et configurez les filtres nécessaires.

Les utilisateurs du domaine principal sont apparus, mais les utilisateurs des domaines approuvés ne sont pas apparus

Assurez-vous que :

Dans le bloc Advanced des paramètres LDAP, le paramètre Trust Enabled a la valeur 1.

Le compte utilisé pour se connecter au serveur du contrôleur de domaine dispose des droits de lecture de l'attribut member of à partir du conteneur ForeignSecurityPrincipals.

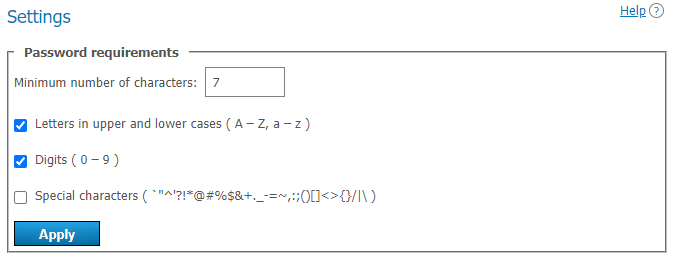

# Paramètres de mot de passe et de verrouillage

# Exigences relatives au mot de passe

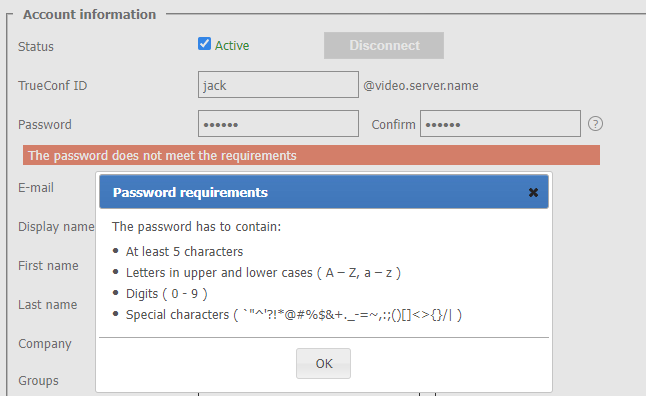

Lors de l'utilisation du mode Registry dans le bloc Password requirements, vous pouvez spécifier la longueur minimale autorisée du mot de passe (de 2 à 64) ainsi que la présence de caractères obligatoires (lettres de différentes casses, chiffres, caractères spéciaux) pour l'utilisateur de votre TrueConf Server. Ces paramètres seront vérifiés lors de l'ajout d'un nouveau compte et de la modification du mot de passe pour un compte existant, y compris lors de son édition par l'utilisateur lui-même dans l'interface personnelle :

Si le mot de passe que vous saisissez ne répond pas aux exigences, un message approprié s'affichera. Vous pouvez consulter les critères nécessaires en utilisant le bouton ![]() à côté du champ de confirmation du mot de passe :

à côté du champ de confirmation du mot de passe :

# Blocage automatique

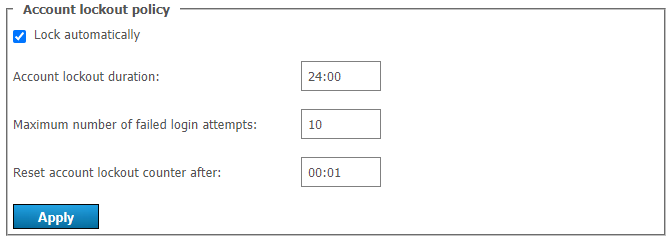

Dans la section Account lockout policy, vous pouvez configurer la logique de verrouillage d'utilisateur en cas de saisie incorrecte du mot de passe lors de l’authentification.

Les paramètres de verrouillage sont disponibles à la fois en mode Registry et en mode LDAP. Il s'agit d'un verrouillage côté serveur de visioconférence, qui n'est pas lié aux paramètres dans AD/LDAP.

Vous pouvez spécifier :

la durée du blocage (l'utilisateur peut être débloqué manuellement à tout moment dans son profil);

nombre de tentatives de mot de passe incorrectes avant le verrouillage;

le temps écoulé depuis la dernière saisie du mot de passe, après lequel le comptage des tentatives recommencera à zéro.

Considérons l'exemple suivant. Supposons que les paramètres soient les suivants :

Account lockout duration = 6:00, c'est-à-dire 6 heures;

Maximum number of failed login attempts = 5;

Reset account lockout counter after = 00:10, c'est-à-dire 10 minutes.

Si, lors d'une tentative d'autorisation pour un identifiant existant sur le serveur (TrueConf ID), 5 tentatives de saisie de mot de passe échouent avec un intervalle de moins de 10 minutes entre chaque essai, le compte sera bloqué pendant 6 heures. Et si, après l'une de ces tentatives (par exemple, la 4ème), il y a un intervalle de 10 minutes, alors le compteur recommencera à partir de un.

# Affichage des champs de la fiche utilisateur

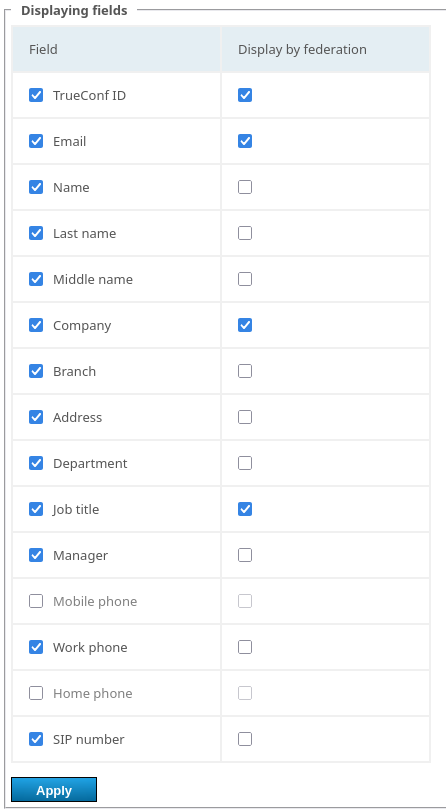

Dans la section Displaying fields, vous pouvez choisir quels champs du profil utilisateur seront visibles aux endroits suivants :

à l'ouverture de la fiche de contact (informations sur un autre utilisateur) dans l'application ou dans l'espace personnel;

(paramètre distinct) lors de la visualisation des contacts des utilisateurs de votre serveur par les participants du serveur fédéré.

Dans la colonne Field, sélectionnez les informations sur les utilisateurs de votre TrueConf Server qui seront disponibles en principe. Dans la colonne Display by federation, indiquez quels champs sélectionnés seront transmis aux utilisateurs fédérés qui consultent les informations des utilisateurs de votre serveur.

Après avoir configuré les utilisateurs, vous pouvez installer les applications clientes pour eux et leur apprendre à se connecter à votre serveur (voir la documentation de l'application de bureau). Cela complétera le minimum requis de démarches pour lancer le messager d'entreprise avec vidéoconférence TrueConf !