# Usuarios y grupos. Integración con LDAP/Active Directory

Partes de este tema pueden estar traducidos automáticamente.

Recordamos los pasos mínimos para obtener un sistema de comunicación corporativa en funcionamiento:

Elija una máquina (PC, servidor físico o virtual) con el equipo adecuado.

Configurar HTTPS (se utiliza para muchas funciones clave, como la integración con el servidor de IA, la programación de reuniones, etc.) y especificar la dirección externa del servidor (página de invitados).

Configure la disponibilidad del servidor para los usuarios dentro de la red corporativa y, si es necesario, desde la red externa (fuera de la red empresarial).

Crear cuentas de usuario o integrar el servidor con el servicio de directorio mediante el protocolo LDAP/LDAPS. ◀️ ¡Está aquí!

Instale aplicaciones de cliente para los usuarios y enséñeles a conectarse a su servidor (consulte la documentación de la aplicación de escritorio).

# Cuentas

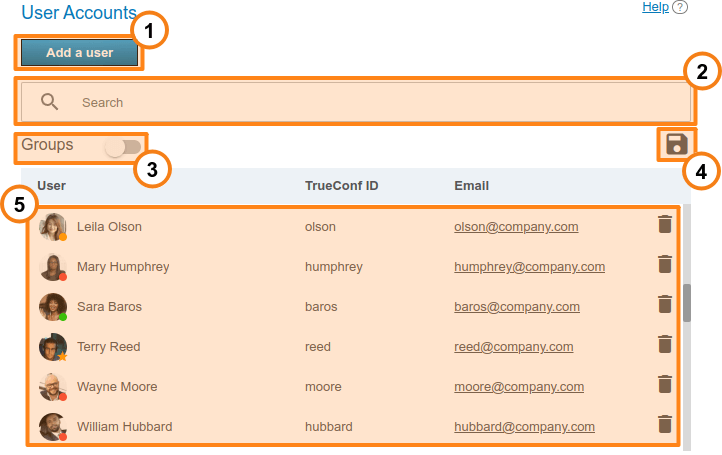

En la sección User Accounts puede agregar nuevas cuentas de usuario, así como editar y eliminar las existentes.

No es posible editar la información de los usuarios en el modo LDAP. El formulario para ingresar información del usuario está disponible solo en el modo Registry.

En la versión gratuita de TrueConf Server Free existen limitaciones en el número máximo de cuentas de usuario, lo cual se detalla más en la página de este producto.

Agregando un usuario.

La búsqueda de usuarios está disponible por TrueConf ID, nombre, apellido, nombre para mostrar, email.

Visualización de grupos de usuarios existentes en el servidor.

Exportación de la lista de usuarios a un archivo CSV para su posterior importación al área personal de TrueConf Group (se realiza en la sección Maintenance del panel de control del terminal). Este botón solo está disponible en modo Registry. El archivo CSV se guarda en codificación UTF-8 y se utiliza ";" como separador, es decir, se ignoran las preferencias de configuración.

Lista de usuarios registrados en el servidor. En la parte inferior del avatar de cada usuario se muestra su estado:

— en línea;

— en línea;

— desconectado;

— desconectado;

— está en una reunión o llamada de video;

— está en una reunión o llamada de video;

— es el propietario de la conferencia;

— es el propietario de la conferencia;

— la cuenta ha sido desactivada por el administrador (ver el campo Status en el perfil).

— la cuenta ha sido desactivada por el administrador (ver el campo Status en el perfil).

Para configurar la posibilidad de que los usuarios externos se conecten a su servidor de videoconferencia, consulte en nuestra base de conocimientos.

Para cambiar la información del usuario, haga clic en su nombre. Para eliminar al usuario, haga clic en el botón  .

.

# Autenticación del terminal con la cuenta de usuario

Es posible registrar un terminal SIP/H.323 en el servidor con la cuenta de usuario. Esto permite obtener una serie de ventajas al trabajar con él:

exportación automática de la libreta de direcciones para el códec TrueConf Group (la configuración detallada está descrita en la documentación del terminal);

seguimiento del estado del terminal como usuario normal en el área personal (en línea, ocupado, fuera de línea).

Al mismo tiempo, es importante entender que después de la autorización de cada terminal, se utiliza una licencia en línea además de la licencia del gateway (más detalles en la sección de licencias).

No se recomienda registrar el mismo terminal en un servidor simultáneamente mediante SIP y H.323.

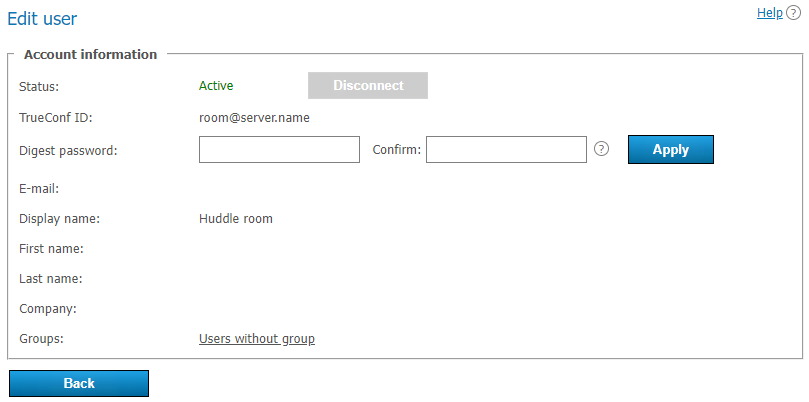

# Perfil de usuario

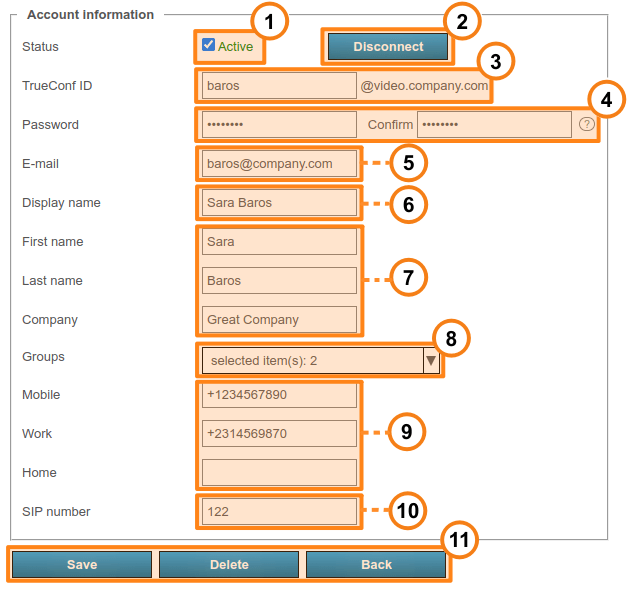

Si crea un usuario o hace clic en cualquiera de los ya existentes en la lista, será dirigido a la página para completar su información:

Con la casilla Active, puede cambiar el estado del usuario a "activo" o "inactivo" (ver más abajo). Dichos usuarios aparecerán en la lista general con semitransparencia y con un estado de color gris.

Utilice el botón Disconnect para desconectar al usuario de TrueConf Server en todas las aplicaciones cliente. Esto puede ser útil para permitir rápidamente que otro usuario se conecte cuando se alcanza el número máximo de conexiones (según la licencia).

A continuación, debe indicar el TrueConf ID, que es el nombre único utilizado para la autorización en la aplicación cliente y para realizar llamadas. El nombre de usuario (la parte de TrueConf ID antes de

@) puede consistir únicamente en letras latinas y cirílicas, números, guiones bajos, guiones y puntos. Es necesario especificar el nombre del servidor después del nombre de usuario (una adición en el formato@serveral lado del campo de entrada) para llamar a un usuario de otro servidor. El nombre de usuario se establece al crear el usuario y no se puede cambiar posteriormente.Indique la contraseña del usuario. La contraseña establecida no se podrá ver después de completar la creación o edición de la cuenta, pero se puede reemplazar por otra. Con el botón

al lado del campo de confirmación de contraseña, puede consultar los requisitos para la misma.

al lado del campo de confirmación de contraseña, puede consultar los requisitos para la misma.A continuación, indique la dirección de correo electrónico para enviar al usuario notificaciones enviadas por TrueConf Server a través del SMTP vinculado al servidor.

Otro campo obligatorio es Display name, que se mostrará en la libreta de direcciones de otros usuarios. Este campo se completa previamente como el nombre de usuario ingresado en el paso 3. Sin embargo, el valor del campo puede ser modificado.

Luego sigue una lista de varios datos del usuario y su pertenencia a la empresa. Estos campos no son obligatorios para completar.

En la lista desplegable Groups, puede establecer la pertenencia del usuario a los grupos requeridos. Al hacer clic en la flecha, aparecerá una lista de los grupos existentes en el servidor. Para agregar un usuario a uno o varios grupos, simplemente marque la casilla a la izquierda del nombre.

Si es necesario, puede agregar los números de teléfono del usuario. Al acceder al perfil del usuario en la aplicación cliente de TrueConf, será posible llamar a cualquiera de estos números con solo hacer clic en él.

Si se utiliza la telefonía SIP, puede especificar el número para llamar a través del protocolo SIP en el campo correspondiente. Entonces, en el perfil del usuario en la aplicación cliente de TrueConf, se mostrará el campo correspondiente. Al hacer clic en él, la llamada se realizará en el formato

#sip:<number>, y el número se puede especificar como<number>,sip:<number>o#sip:<number>.

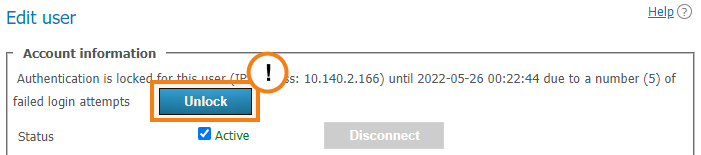

Si el usuario introduce la contraseña incorrecta el número de veces indicado en la sección Users → Settings, la autorización a través de la aplicación web será bloqueada durante un día. Para habilitar nuevamente el acceso manualmente, puede presionar el botón Unlock en la página de su perfil:

# Desactivación del usuario

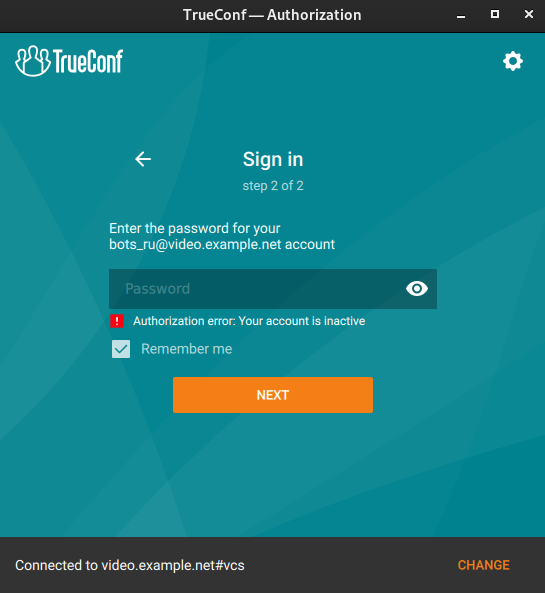

La posibilidad de que cada usuario se autentique se regula en su cuenta con la casilla Active. Si el usuario no está activo, su cuenta seguirá existiendo, pero la autenticación a través de ella no será posible y se mostrará un mensaje correspondiente en cualquier aplicación cliente:

# Llamadas y conferencias

Si está editando una cuenta de usuario previamente creada, justo debajo de los datos del mismo verá la sección Calls and conferences, donde encontrará enlaces para acceder:

en el historial de llamadas de este usuario;

a la lista filtrada por este usuario de la lista general de conferencias programadas y salas virtuales creadas en el servidor. Es decir, se mostrarán aquellos eventos en los que el usuario es participante.

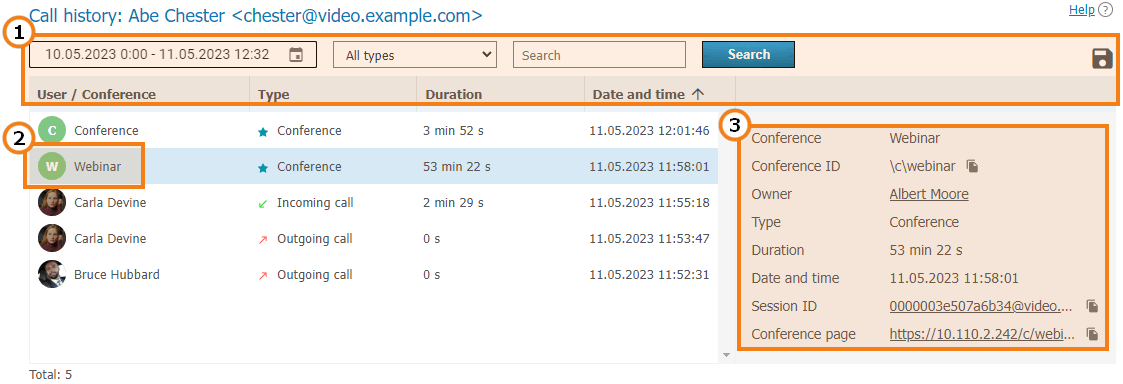

El historial de llamadas contiene todas las sesiones de comunicación del usuario en llamadas punto a punto y en conferencias:

Interfaz común para trabajar con la tabla (ver descripción de la sección de informes). Además, es posible filtrar los eventos por los siguientes tipos:

Todos los tipos (por defecto);

Llamada entrante;

Llamada saliente;

Llamada perdida;

Conference.

2. Para mostrar la información detallada, seleccione la sesión deseada en la lista de la izquierda (sesión de comunicación). Para las reuniones programadas periódicamente y las salas virtuales asociadas a ellas, puede haber varias sesiones de acuerdo con el número de veces que se ha iniciado el evento.

3. Al seleccionar una sesión asociada con la conferencia, en la tarjeta de la derecha se mostrarán:

nombre y ID de la conferencia;

el nombre mostrado de su propietario;

duración de esta sesión;

fecha y hora de inicio de la sesión;

enlace para ir a la información detallada de la sesión en la sección Call history;

enlace a la página de la conferencia relacionada. Estará ausente para las reuniones rápidas concluidas que se inician "sobre la marcha" en las aplicaciones de cliente TrueConf.

# Configuración de la aplicación

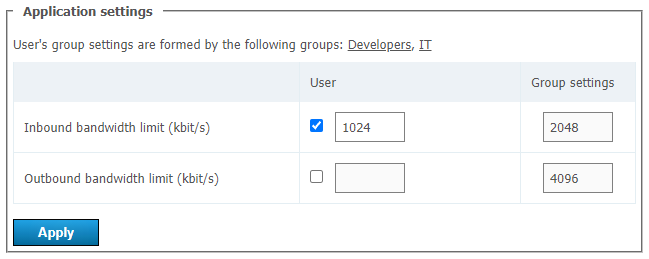

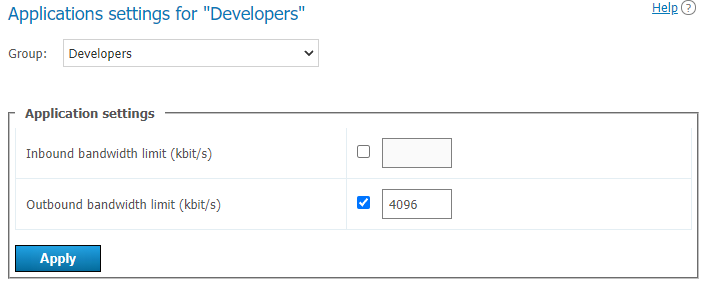

En la página de creación y edición de la cuenta, puede configurar parámetros especiales que se activarán en la aplicación cliente cuando el usuario inicie sesión. Estos determinan las restricciones del bitrate entrante y saliente y se encuentran en el bloque Application settings.

Si no se especifican dichos parámetros, entonces se aplican al usuario las configuraciones de su grupo (si están establecidas). Si existen restricciones en varios de sus grupos, se aplicarán los valores más estrictos (menores). La configuración del grupo se muestra (para su revisión, sin la posibilidad de cambio) junto a los campos de entrada para las configuraciones del usuario.

Si los límites de bitrate se establecen a nivel de usuario o grupo, el usuario no podrá cambiarlos en la aplicación cliente TrueConf, pero verá qué ajustes se han establecido.

Las configuraciones de la aplicación para el usuario tienen prioridad sobre las configuraciones para el grupo: si establece una restricción para el usuario que es más baja que la del grupo, entonces se aplicarán las restricciones del usuario.

# Área personal del usuario

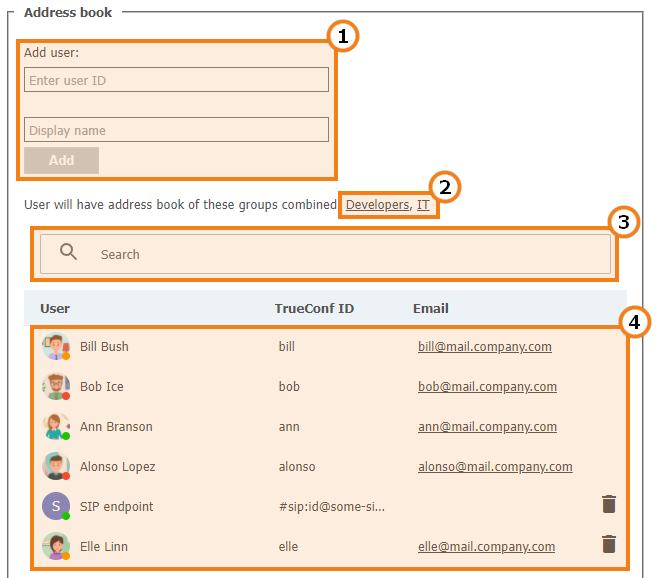

En la parte inferior de la página se encuentra el directorio de contactos del usuario y los botones para editarla. El directorio de contactos incluye a todos los usuarios que figuran en los directorios de los grupos a los que pertenece el usuario.

Puede agregar entradas individuales a la lista, que solo serán visibles para el usuario que está editando. Tenga en cuenta que no solo puede agregar un usuario de TrueConf Server, sino cualquier cadena de llamada como una entrada en la libreta de direcciones, por ejemplo, el ID de una conferencia, suscriptores SIP/H.323 o RTSP. Más tarde, puede eliminarlos aquí mismo con el botón  , y el propio usuario puede hacerlo en la libreta de direcciones en la aplicación cliente o en el área personal.

, y el propio usuario puede hacerlo en la libreta de direcciones en la aplicación cliente o en el área personal.

Si la edición de la agenda no está prohibida a nivel de grupo, el usuario puede agregar contactos por su cuenta y organizarlos en grupos en la aplicación cliente. Estos grupos solo se muestran para el usuario en cuestión y no afectan a la lista de grupos en el panel de control. Sin embargo, los contactos agregados por el usuario se muestran en la agenda de su cuenta en el panel de control y el administrador puede editar esta lista.

Interfaz para agregar un suscriptor a la lista. Comience a escribir el nombre de usuario o el nombre para mostrar, y en la lista desplegable aparecerán opciones para una rápida adición (si está registrado en el servidor).

Lista de grupos a los que pertenece el usuario y cuyas libretas de direcciones están incluidas en la libreta de direcciones del usuario sin la posibilidad de eliminación.

Búsqueda de usuarios.

Lista de suscriptores que se muestran en la agenda. Al hacer clic en un usuario registrado en este servidor, pasará a la edición de su perfil.

Consulte ejemplos de cadenas de llamadas que se pueden agregar a la libreta de direcciones en la documentación del área personal del usuario.

# Grupos

En la sección Groups puede crear, renombrar, editar y eliminar grupos, así como incluir y excluir usuarios de los mismos, crear una libreta de direcciones e indicar configuraciones específicas de la aplicación para los usuarios de un grupo en particular.

La edición manual de la lista de usuarios y configuraciones (por ejemplo, el nombre del grupo) no está disponible en el modo LDAP. Solo puede cargar grupos desde el directorio LDAP como se muestra a continuación.

Independientemente del modo de almacenamiento de datos (Registry o LDAP), las siguientes grupos están presentes por defecto:

Usuarios sin grupo — se refiere automáticamente a los usuarios que no han sido agregados explícitamente a ningún grupo durante la configuración de la cuenta o en esta sección como se muestra a continuación;

Federated users para usuarios que realizan llamadas hacia usuarios y conferencias de su TrueConf Server gracias a la federación;

Guest users, donde se incluyen los invitados que se conectan a sus conferencias públicas (webinars).

No se pueden renombrar ni eliminar los grupos predeterminados.

Cada grupo de usuarios tiene ciertos permisos para usar su servidor de videoconferencias.

# Lista de permisos para el grupo de usuarios

Tenga en cuenta que no se pueden activar ciertos permisos para los grupos preconfigurados. Esto se hace tanto por razones de seguridad (por ejemplo, se limita la concesión de permisos de operador) como por lógica (por ejemplo, dado que un invitado no tiene una cuenta permanente en su servidor, no podrá crear conferencias).

A continuación se muestra una lista de permisos que se pueden configurar para los grupos de usuarios de TrueConf Server:

# Edición de grupos en modo Registry

A continuación se muestra un ejemplo de configuración de grupos para el modo Registry, mientras que algunos parámetros serán diferentes para el modo LDAP.

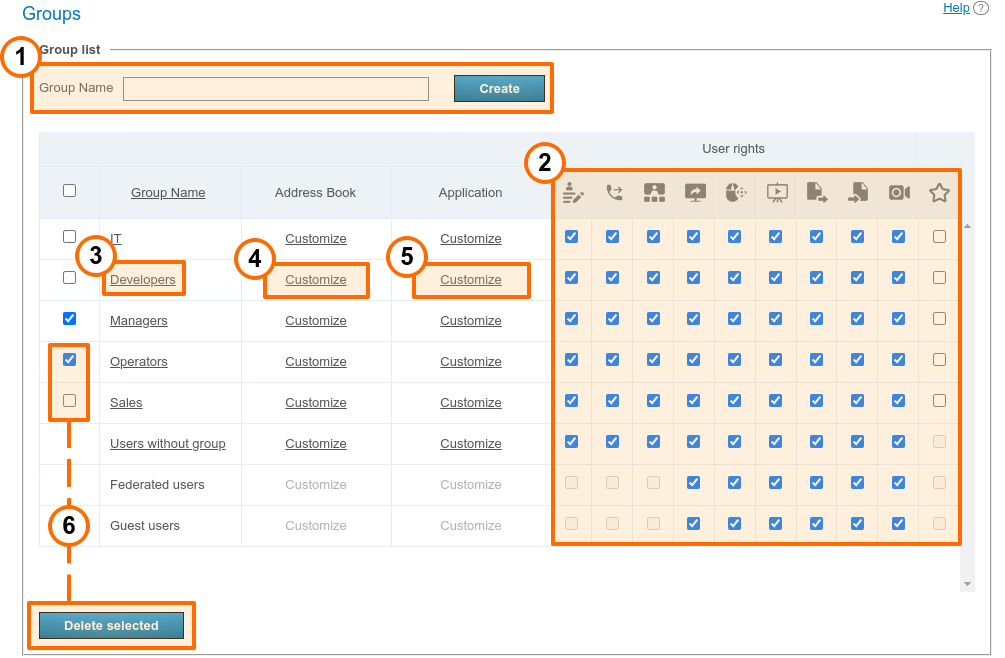

Para agregar un nuevo grupo, ingrese su nombre y haga clic en Create.

A nivel de grupo, en el bloque User rights, puede otorgar o desactivar ciertas funciones. Estos ajustes permiten diferenciar los derechos de los distintos usuarios del servidor. Arriba se proporciona una lista completa, y también puede consultar una descripción de cómo funcionan los derechos si un usuario pertenece a diferentes grupos.

Haga clic en el grupo deseado de la lista para acceder a editar su composición y nombre. Al hacer clic en la columna Group Name, podrá ordenar la lista alfabéticamente.

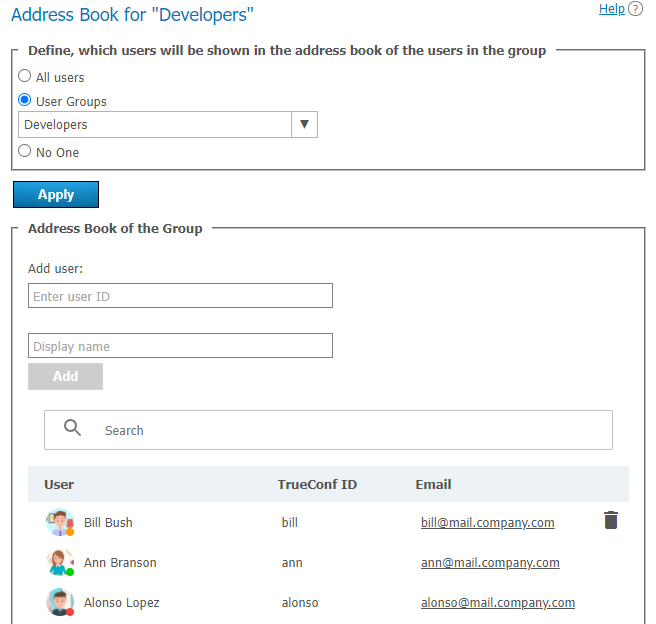

Haga clic en el enlace Customize en la columna Address Book para configurar la misma lista de contactos para todos los miembros del grupo.

Haga clic en el enlace Customize en la columna Application para acceder a la configuración de las restricciones de ancho de banda para los participantes del grupo.

El enlace Customize en la columna Group call pickup permite configurar la llamada grupal para el grupo seleccionado.

Para eliminar uno o varios grupos, márquelos con las casillas de verificación y haga clic en Delete selected. Las cuentas de sus miembros no se eliminarán del servidor.

# Configuración de llamadas grupales

Es posible configurar para un grupo de usuarios la opción de realizar una llamada grupal. Al activarla, se puede llamar no a un usuario específico, sino a todo el grupo a la vez: todos los miembros verán la llamada entrante. Tan pronto como alguien conteste la llamada, esta se rechazará automáticamente para los demás.

Para activar una llamada grupal, haga clic en el enlace Customize en la columna Group call pickup para el grupo deseado en la lista general.

En la página que se abre, puede configurar los siguientes parámetros:

El grupo para el cual se está realizando la configuración (puede elegir rápidamente otro del menú desplegable si es necesario).

Casilla de verificación para activar la llamada grupal.

El ID para realizar la llamada debe ser único dentro del servidor, es decir, no coincidir con otros ID de llamadas grupales y cuentas de usuario de TrueConf ID. Es a través de este ID que debe realizarse la llamada para iniciar la llamada grupal. Puede añadirse a la libreta de direcciones para su uso posterior. Por defecto, se completa con el ID del grupo, pero se puede especificar el propio (por ejemplo, una cadena corta para mayor comodidad).

Para guardar los ajustes, no olvide pulsar el botón Apply.

# Edición de grupos en modo LDAP

La edición manual de la lista de usuarios y configuraciones (por ejemplo, el nombre del grupo) no está disponible en el modo LDAP. Solo puede cargar grupos desde el directorio LDAP como se muestra a continuación.

Al cambiar el modo de almacenamiento de datos de usuarios de TrueConf Server a modo LDAP, la lista de usuarios y grupos se importa del directorio LDAP (por ejemplo, Active Directory). Tenga en cuenta que los grupos necesarios deben estar presentes en el objeto de directorio especificado para la búsqueda de usuarios. Por ejemplo, si al configurar LDAP ha especificado en el campo Group la cadena cn=UsersGroup,ou=People,dc=example,dc=com, entonces en el lado LDAP, el objeto UsersGroup debe contener los grupos de cuentas requeridos.

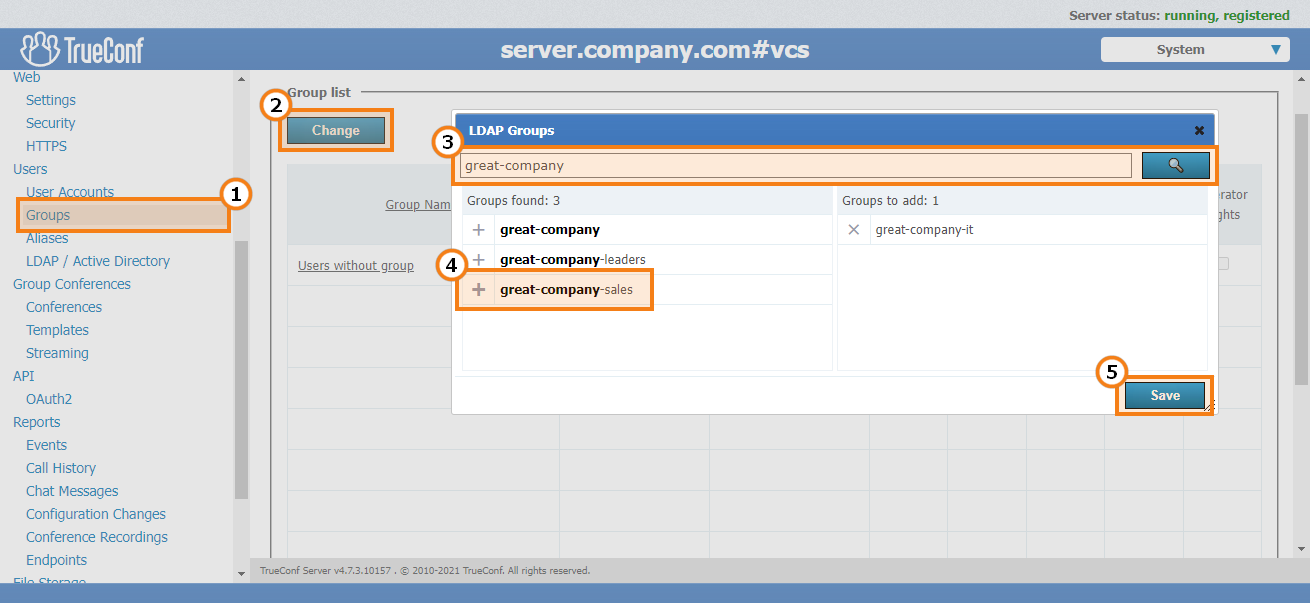

En este caso, la creación de grupos de usuarios y la adición de sus cuentas no están disponibles en el panel de control de TrueConf Server, pero puede agregarlos desde LDAP. Para ello:

En el panel de control del servidor, diríjase a la sección Users → Groups.

Haga clic en Change encima de la lista de grupos.

En la ventana que se abre, ingrese parte del nombre del grupo que desea agregar y haga clic en el botón de búsqueda

.

.En la lista de grupos filtrados, haga clic en

junto a aquellos que desea agregar a la lista.

junto a aquellos que desea agregar a la lista.Haga clic en Save para aplicar los cambios.

Para los grupos importados desde LDAP, al igual que en el modo Registry, están disponibles las configuraciones de los derechos de los usuarios, el libro de direcciones, las restricciones para las aplicaciones cliente, y las llamadas grupales.

# Cómo funcionan las restricciones de permisos

Si el usuario forma parte de varios grupos, las configuraciones permisivas tienen prioridad sobre las restrictivas. Por ejemplo, la cuenta pertenece a los grupos IT y DevOps. Si a nivel del grupo IT tiene permiso para mostrar presentaciones, podrá hacerlo independientemente de la configuración de esta capacidad para el grupo DevOps.

Los derechos al nivel de grupos de usuarios se complementan con restricciones para zonas de autenticación.

Para los usuarios que llaman a los abonados de su instancia de TrueConf Server a través de la federación, la lista de características se forma a partir de los derechos que están configurados en su lado (para el grupo Federated users) y en el lado de su servidor de videoconferencia. Por ejemplo, si ha desactivado la capacidad de transferencia de archivos para usuarios federados, ellos no podrán enviarlos al participar en su conferencia, incluso si este derecho está activado para ellos en su TrueConf Server. De manera similar, un usuario federado no podrá enviar un archivo si usted lo ha permitido pero no existe tal derecho para su grupo en el lado de su servidor de videoconferencia.

# Edición del nombre y composición del grupo

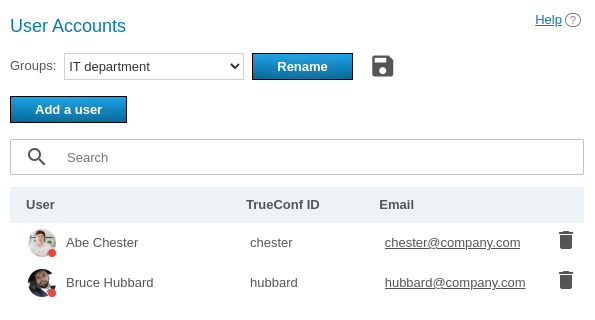

Al hacer clic en el nombre de un grupo de la lista se abrirá la página User Accounts. En ella puede cambiar el nombre del grupo y editar la lista de sus miembros utilizando los botones correspondientes:

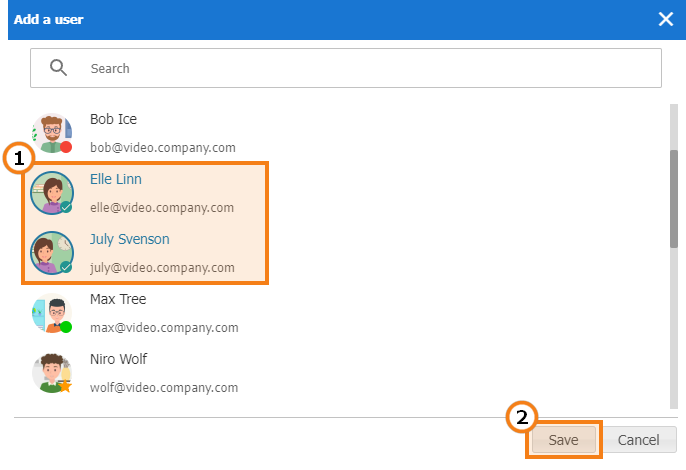

Para ampliar la lista, haga clic en el botón Add a user. En la ventana que se abre, seleccione los usuarios que desea agregar al grupo seleccionado. Después de seleccionar todos los usuarios, haga clic en Save:

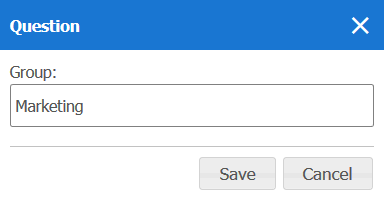

Para cambiar el nombre del grupo, haga clic en Rename. En la ventana que se abre, ingrese el nuevo nombre y haga clic en Save (o Cancel, si desea cerrar la ventana sin guardar los cambios):

Además, usted puede hacer clic en el botón  para exportar la lista de usuarios de un grupo específico a un archivo CSV para su posterior importación al área personal TrueConf Group.

para exportar la lista de usuarios de un grupo específico a un archivo CSV para su posterior importación al área personal TrueConf Group.

# Configuración del directorio para usuarios del grupo

En la columna Address Book de cada grupo hay un enlace Customize. Al hacer clic en él se abrirá el menú de edición de la libreta de direcciones, que es común para todos los usuarios de ese grupo. Los participantes también pueden agregar nuevos contactos a la libreta de direcciones por su cuenta, pero solo si en la configuración de permisos está marcada la opción Address Book Editing.

Puede agregar a la libreta de direcciones del grupo (es decir, a la libreta de direcciones de cada uno de sus miembros) a todos los usuarios de otro grupo a la vez. Para esto sirve la sección Define, which users will be shown in the address book of the users in the group. Tenga en cuenta que la adición automática de usuarios a la libreta de direcciones y la adición manual se aplican de manera independiente una de la otra.

También está disponible la adición manual de suscriptores de diferentes tipos de manera similar a su adición en la libreta de direcciones en el perfil del usuario. Sin embargo, el miembro del grupo no podrá eliminarlos por su cuenta, ya que estos contactos han sido añadidos para todo el grupo, no a su área personal.

Los miembros del grupo pueden buscar a otros usuarios del servidor mediante la función de búsqueda y añadirlos por su cuenta a su lista de contactos (si se permite la edición de la agenda).

# Configuración de la aplicación para usuarios del grupo

Al hacer clic en el enlace Customize de la columna Application en la fila del grupo en la tabla principal, se abrirá un menú en el que puede establecer las restricciones de ancho de banda para los usuarios pertenecientes a dicho grupo.

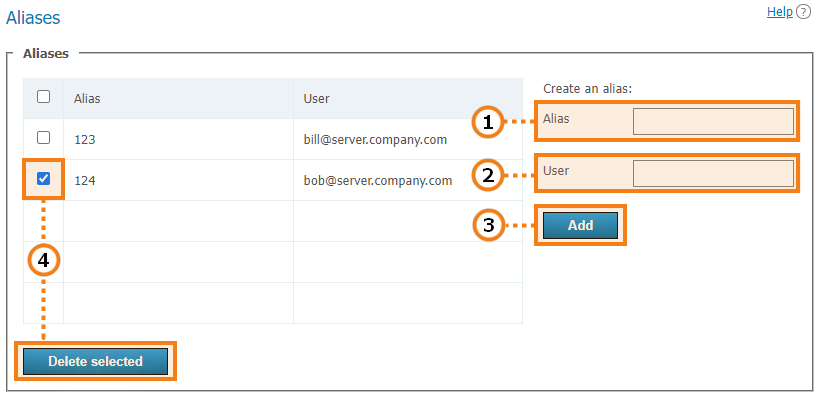

# Alias

# Descripción del trabajo

Los alias permiten encontrar un suscriptor al que puede llamar ingresando una cadena corta (una especie de filtro) en lugar de la cadena completa para su llamada. Como tal suscriptor puede ser:

usuario del mismo servidor;

usuario de otro servidor con el que se ha configurado la federación;

cadena de llamada mediante los protocolos SIP, H.323, RTSP (terminal, cámara IP, etc.);

conferencia (incluida en otro servidor).

Agregar un alias crea un nuevo filtro para una búsqueda rápida en las aplicaciones cliente. En el panel de control, el administrador NO puede tratar un alias como un ID completo; por ejemplo, no es posible añadir un alias a la libreta de direcciones de un usuario o grupo.

Esta función es especialmente útil para organizar llamadas en TrueConf Server desde dispositivos móviles con teclados numéricos. Los alias convenientes permiten encontrar rápidamente a un suscriptor de cualquiera de los tipos mencionados y llamarlo o agregarlo a la libreta de direcciones.

El alias puede contener números, letras, guiones

-y guiones bajos_. El número máximo de caracteres permitidos es 32.La cadena de llamada (incluido el inicio de sesión del usuario del servidor). Las llamadas al alias serán redirigidas a este suscriptor. Para especificar una conferencia, se debe usar el formato

\c\ID@server.Añadir un nuevo alias a la lista.

Para eliminar uno o varios alias, márcalos con las casillas y haz clic en Delete selected.

Ejemplos de cadenas de llamada para configurar un alias:

ceo_user— usuario de su servidor actual con el nombre de usuarioceo_userother_user@example.com— usuario de otro servidor con la direcciónexample.com, con el cual se ha configurado la federación\c\webinar— una conferencia del servidor actual (el suyo), su ID se puede copiar de esta manera en la tarjeta del evento después de seleccionarlo en la lista general\c\webinar@example.com— conferencia de otro servidor con la direcciónexample.com, con el cual se ha configurado la federación.sip:@10.110.8.217— terminal SIP con la dirección10.110.8.217. Si necesitas llamar a un terminal registrado en el servidor, al configurar el alias puedes especificar el nombre de usuario con el que el terminal está autorizado.

# Uso en la federación

Al usar la federación mediante alias, puedes llamar de la misma manera que con TrueConf ID, y la resolución del alias se realizará en el servidor especificado después de @ en el alias completo como alias@server, por ejemplo, 122@video.server.name.

A continuación, veremos 2 formas de usar alias en las instancias de TrueConf Server one.name y two.name, que están unidas en una federación.

Ejemplo 1

En cada uno de los TrueConf Server se configuran sus propios alias. Es decir, en el servidor one.name hemos establecido el alias 111 para el usuario userA.

Para llamar al usuario userA desde el servidor two.name, es necesario especificar en la barra de direcciones:

111@server, donde server es el nombre DNS o la dirección IP one.name.

Ejemplo 2

En el servidor two.name crear un alias 111 para el usuario userA del servidor one.name, que ya estará asignado al formato de llamada correspondiente:

userA@server, donde server es el nombre DNS o la dirección IP one.name.

Entonces, los usuarios del servidor two.name podrán llamar a los usuarios del servidor one.name sin tener que ingresar su IP o nombre DNS, simplemente indicando los alias en la línea de dirección en la aplicación cliente. Por ejemplo, 111 de nuestro ejemplo.

La segunda opción es más transparente para los usuarios, pero más complicada de configurar un sistema de alias cómodo.

# Autenticación

En esta sección, puede configurar los métodos de autenticación de los usuarios de su TrueConf Server.

Existen dos zonas de seguridad diferentes para la autenticación: confiable (por defecto llamada Trusted network) y externa (no confiable) (por defecto llamada Internet). Estas están presentes por defecto, no se pueden eliminar, pero se pueden configurar como se muestra a continuación.

A la zona externa se asignarán automáticamente todos aquellos que no estén incluidos en la de confianza. Así, según la IP del usuario se determinará a qué zona será asignado.

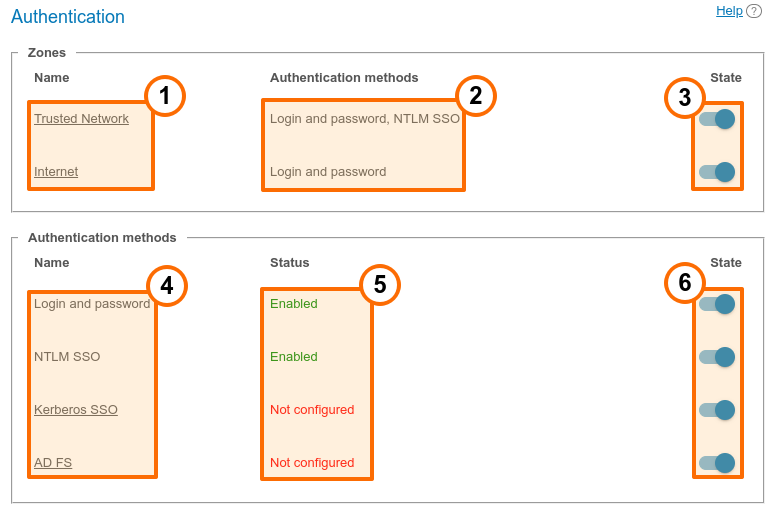

Zonas de seguridad. Al hacer clic en cada una de ellas, se abren sus ajustes.

Métodos de autenticación especificados para cada zona.

Activación o desactivación de la zona. Después de desactivar la zona, los usuarios que pertenecen a ella recibirán una notificación correspondiente sobre la imposibilidad de conectar al intentar conectarse a su TrueConf Server. Los usuarios que se hayan conectado previamente seguirán trabajando con el sistema hasta que expire el plazo de validez del token de autorización.

Métodos de verificación disponibles para configuración. Al hacer clic en Kerberos SSO, se abrirá la correspondiente ventana de configuración. Para los métodos Login and password y NTLM SSO, no hay configuraciones; simplemente se activan con los interruptores a la derecha.

Estado de configuración y funcionamiento de cada método.

Activación de métodos de autenticación.

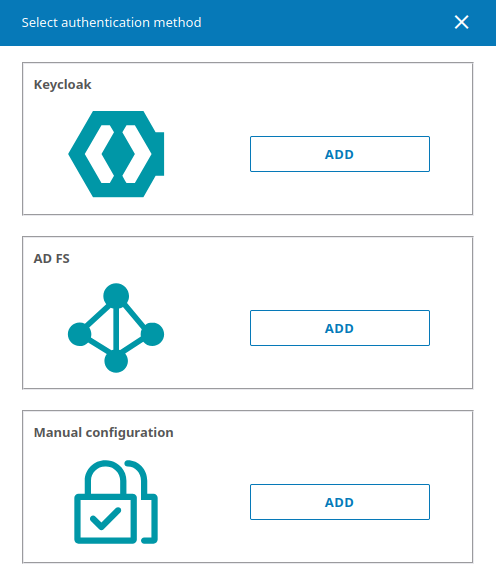

Adición de autenticación de dos factores: AD FS (Active Directory Federation Services), Keycloak, configuraciones manuales para agregar otro proveedor.

Para que estén disponibles los métodos Kerberos SSO y NTLM SSO, debe seleccionarse y configurarse el modo de almacenamiento de cuentas LDAP.

# Configuración de zonas de acceso

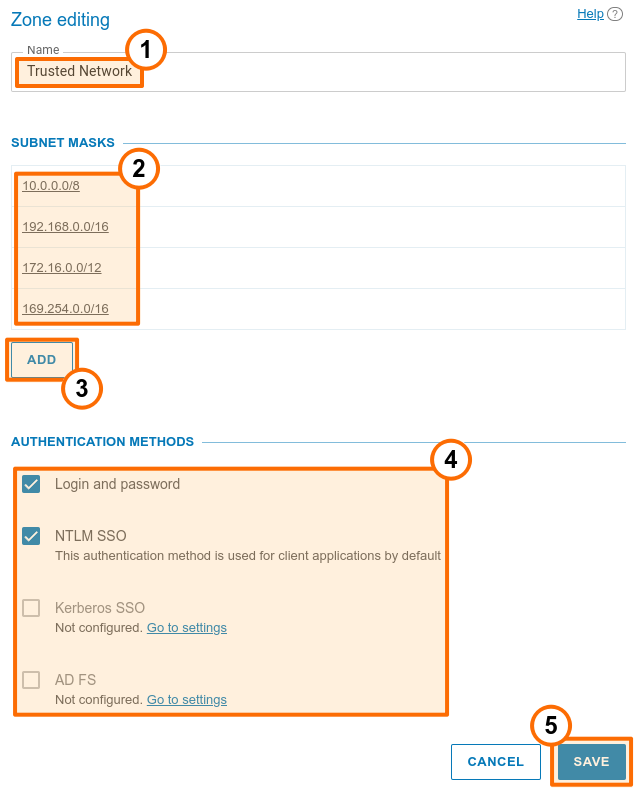

Al hacer clic en el nombre de la zona de confianza, se abrirá la página de configuración:

Puede cambiar el nombre de la zona, por ejemplo, a "Red corporativa".

En el bloque Subnet masks, especifique los segmentos de red que pertenecen a esta zona. Al hacer clic en cualquier registro, se abrirá una ventana para editar la dirección y la máscara de subred. También puede eliminar la subred. Debe indicarse al menos una subred para la zona de confianza.

Para agregar una nueva subred a la lista, presione el botón Add.

En el bloque Authentication methods, seleccione los parámetros necesarios marcando las casillas correspondientes. La lista de zonas se forma a partir de estos métodos: inicio de sesión y contraseña, NTLM SSO, Kerberos SSO, y otros proveedores de autenticación que fueron añadidos manualmente como se muestra a continuación.

A continuación, se encuentra el bloque Available rights, donde puedes seleccionar los derechos disponibles para cada zona. La lista de derechos disponibles es la misma que en configuración de grupos, y las restricciones se añaden a las de los grupos. Es decir:

el derecho está permitido para el usuario si se encuentra en la zona donde este derecho es permitido, y pertenece al menos a un grupo al que se le ha otorgado este derecho;

El derecho está prohibido para el usuario si se encuentra en una zona donde este derecho está prohibido o pertenece a grupos a los que no se les ha otorgado este derecho.

No olvide guardar los cambios para aplicarlos en el servidor.

Para la zona externa, se pueden configurar el nombre, los métodos de autenticación y los derechos disponibles, pero no se pueden especificar las subredes.

# Configuración de SSO

La tecnología de inicio de sesión único (Single sign-on, SSO) al integrarse con un servidor LDAP permite a los usuarios de su TrueConf Server autenticarse automáticamente en él después de iniciar sesión en el sistema operativo en sus PC y ejecutar la aplicación cliente de TrueConf. Para ello, se pueden utilizar una de las siguientes opciones: Kerberos (opens new window), NTLM (opens new window), Outlook SSO (en caso de integración con Microsoft Exchange Server).

Para que la autenticación SSO utilizando NTLM funcione correctamente, es necesario que el servidor donde está instalado el software TrueConf Server y las PC de los usuarios estén registrados en el dominio. Para Kerberos, es necesario que las PC de los usuarios estén registradas en el dominio, pero para la máquina con TrueConf Server esto no es obligatorio.

Para activar NTLM, basta con habilitarlo en el bloque State, no hay configuraciones adicionales para ello.

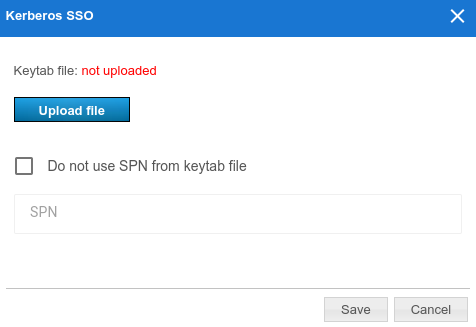

Para configurar la conexión mediante el protocolo Kerberos, haga clic en el enlace Kerberos SSO en el bloque Authentication methods (en la página Authentication con la lista de zonas de seguridad):

En la ventana que aparece, seleccione:

archivo keytab que se utilizará para la autenticación;

si es necesario, haga clic en More e introduzca su valor de ServicePrincipalName (SPN) en lugar del guardado en el archivo.

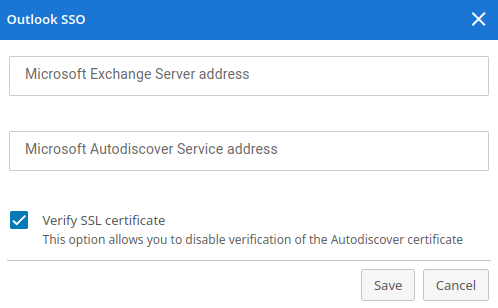

Para configurar el SSO en el complemento de correo para Outlook, haga clic en el enlace Outlook SSO. En la ventana que se abre, ingrese las direcciones:

Microsoft Exchange Server host para verificar el token de autenticación, tiene el formato

{host}sin el prefijo del protocolo (es decir, sinhttp/https);Microsoft Autodiscover Service host, aparece como

{host}sin el prefijo del protocolo (es decir, sinhttp/https);Además, puede desactivar la verificación del certificado SSL para el servidor Autodiscover.

# Adición de proveedores de autenticación de dos factores (2FA)

Puede agregar uno o más métodos de autenticación de dos factores (proveedores AD FS o OAuth 2.0) para seleccionarlos luego para la zona necesaria (el número de proveedores no está limitado). Para hacerlo, en el bloque Authentication methods haga clic en Add y elija la opción deseada:

Servicios de federación de Active Directory (Active Directory Federation Services, AD FS) es un componente de software de Windows Server que proporciona funcionalidad de proveedor de autenticación para acceder a recursos fuera del sistema corporativo de Active Directory, como aplicaciones web.

Para configurar la integración con el proveedor de autenticación deseado, haga clic en el botón Add en el bloque correspondiente e ingrese los siguientes parámetros en la ventana de configuración:

El identificador (Client ID) de la aplicación OAuth, que se ha creado en el lado del proveedor OAuth para obtener el token de acceso.

URI en el lado de para recibir la respuesta de AD FS, que también debe especificarse en el lado del servicio de federación.

Authorization form URL en el lado del proveedor.

Request token URL, se utiliza al conectar usuarios a TrueConf Server en caso de autenticación exitosa.

Logout URL.

Обla de aplicación (Scope). Se especifica el

scopeque se seleccionó al configurar la regla de AD FS, para más detalles vea la documentación de Microsoft (opens new window). Se pueden especificar múltiples ámbitos, en ese caso deben enumerarse separados por comas sin espacios.el nombre del proveedor de autenticación que se muestra en la lista de métodos en la página de configuración de zonas de acceso y en las aplicaciones cliente de TrueConf al realizar la autenticación de dos factores.

Puede desactivar la verificación del certificado SSL recibido de AD FS en el lado del TrueConf Server.

Para diferenciar más fácilmente un método de autenticación de otro, puede especificar una imagen diferente cargándola en formato SVG.

Además de AD FS, se pueden utilizar otras soluciones para implementar la autenticación de dos factores a través de OAuth 2.0, como Keycloak. La lista de configuraciones será la misma que para AD FS.

# LDAP / Active Directory

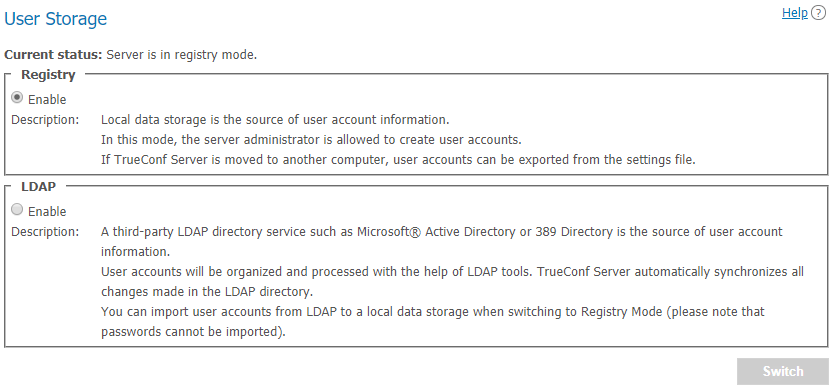

Se admiten dos modos de almacenamiento de datos de usuarios de TrueConf Server: Registry y LDAP (opens new window). Es posible alternar entre ellos en cualquier momento presionando el botón Switch:

# Modo Registro

El modo Registry se utiliza por defecto. En este modo, el servidor almacena la información de los usuarios en el ordenador local. Añadir y eliminar nuevos usuarios es posible desde el panel de control. Si el servidor del modo de almacenamiento Registry se cambió al modo LDAP de almacenamiento de datos, los registros existentes de los usuarios ya no se utilizarán.

Al cambiar de este modo al modo LDAP, los datos de los usuarios almacenados en el ordenador local no se eliminan, por lo que cambiar a otro modo y volver no dañará la información guardada.

# Modo LDAP

En este modo de almacenamiento, el servidor utiliza la información de los usuarios de un directorio LDAP remoto o local. Esto ofrece una serie de ventajas para el uso del servidor en estructuras corporativas:

sincronización automática de la información del usuario;

ausencia de necesidad de autorización en el puesto de trabajo dentro de la red;

transparencia, rapidez y comodidad en la administración;

seguridad en la administración;

soporte para diferentes servicios de directorios: Microsoft Active Directory, FreeIPA, OpenLDAP, 389 Directory Server y otros.

No es posible editar la lista de usuarios y la configuración de los grupos utilizando el panel de control del servidor en modo LDAP. Por defecto, las configuraciones de LDAP corresponden a Microsoft Active Directory. La información de los usuarios se edita utilizando las herramientas de gestión de Active Directory.

Obtenga más información sobre el protocolo LDAP y el servicio de directorio de Microsoft Active Directory en nuestro sitio web.

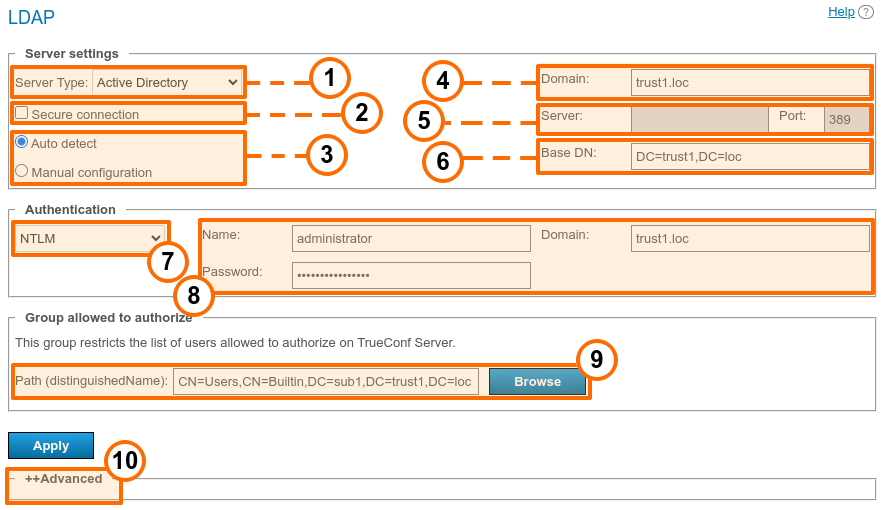

En el modo LDAP, los derechos de los usuarios se determinan por la pertenencia a un grupo determinado del Active Directory. Para activar este modo, marque la casilla en el campo LDAP → Enable y haga clic en el botón LDAP settings, que aparecerá debajo después de esto. Se abrirá el formulario de configuración de LDAP:

Tipo de servidor, compatibles: Active Directory, OpenLDAP, 389 Directory Server, FreeIPA. Esto afecta los nombres predeterminados de los atributos que el servidor lee desde el directorio LDAP. También puede seleccionar la opción Custom, para especificar manualmente los nombres de los atributos. Después de elegir el tipo de servidor, para cambiar a los nombres de atributos correspondientes, despliegue el bloque Advanced abajo y haga clic en el botón Default. Verá que los nombres de los atributos en la columna Value han cambiado. Si es necesario, puede especificar los valores requeridos y luego presionar el botón Apply, que se encuentra en el mismo bloque Advanced.

Establecimiento de una conexión segura con el servidor LDAP en modo protegido (a través del protocolo LDAPS) para la transferencia segura de datos de usuario a través de la red.

Elección automática o manual de la configuración del servidor LDAP.

En modo automático, el servidor LDAP puede seleccionarse de los servidores predeterminados del dominio DNS especificado en este campo. Los servidores predeterminados se determinan mediante las correspondientes entradas DNS tipo SRV. Para Active Directory, aquí se puede especificar el nombre DNS del dominio AD.

Dirección y puerto del servidor LDAP para la configuración manual. Puede utilizar el catálogo global para conectarse al servicio de directorios. Para ello, especifica el puerto 3268 o 3269 para trabajar con los protocolos LDAP y LDAPS respectivamente.

Base de Búsqueda (Base Distinguished Name) — es un objeto del directorio para la búsqueda de usuarios, por ejemplo,

ou=People,dc=example,dc=com.Modos de autenticación TrueConf Server en el servidor LDAP.

Parámetros de autorización en el servidor LDAP.

En este campo es posible indicar el grupo LDAP de usuarios que pueden autenticarse en TrueConf Server, por ejemplo,

cn=TC_Users,ou=People,dc=example,dc=com. Se puede seleccionar el grupo utilizando el botón Browse. Para que sea posible hacer clic en este botón, es necesario rellenar correctamente los campos de unión al servidor LDAP (en los bloques Server settings y Authentication), incluyendo el campo Base DN.Parámetros adicionales de LDAP. Esto permitirá ajustar los parámetros para diferentes tipos de servidores LDAP.

Tenga en cuenta que si cambia el tipo de servidor (por ejemplo, de Active Directory a OpenLDAP), los parámetros adicionales de LDAP no se restablecen automáticamente. Para cambiar a los valores predeterminados para el nuevo servidor, debe expandir el bloque Advanced y hacer clic en el botón Default.

Al cambiar del modo LDAP a Registry, es posible importar registros de usuarios. Para ello, en la pestaña User storage debe seleccionar el modo Registry y marcar la casilla Import user information, luego presionar el botón Switch.

Las contraseñas de los usuarios no se importan. Después de la importación, las cuentas están en estado "inactivo" (véase la descripción de la sección User accounts).

En el perfil de usuario en modo LDAP, solo estará disponible para editar el digest-password, el cual es obligatorio establecer al registrar un terminal SIP/H.323 en TrueConf Server. Esta misma contraseña debe especificarse en la configuración de autorización del terminal:

La directorio de grupos y usuarios registrados en el servidor de videoconferencia permite crear grupos de usuarios y definir sus permisos en el servidor. En el modo Registry, un usuario puede pertenecer a uno de los grupos creados; este parámetro se puede cambiar en la ventana de edición del usuario. En el modo LDAP, esta pestaña ofrece la posibilidad de especificar los permisos en el servidor para varios grupos LDAP seleccionados. La pertenencia de un usuario a los grupos se determina en el directorio LDAP.

Para importar grupos de usuarios desde LDAP, vaya a la sección Users → Groups. Haga clic en el botón Change y seleccione los grupos que necesita en la lista que aparecerá. Para más información, consulte el artículo sobre configuración de grupos de usuarios.

Al importar grupos de usuarios desde LDAP, en la lista se mantienen aquellos grupos que están presentes por defecto en él.

Si tiene varios servidores TrueConf conectados a un LDAP común, el usuario puede iniciar sesión en su área personal a través de la página de invitado de cualquiera de ellos. Además, con un LDAP común, los usuarios de otro servidor TrueConf pueden participar en conferencias privadas utilizando el inicio de sesión de invitado.

# Parámetros adicionales de LDAP

A continuación, se enumeran los parámetros adicionales de LDAP y su propósito (campos de usuario, reglas de filtros, etc.). Dependiendo del tipo de proveedor seleccionado, algunos parámetros contendrán valores preestablecidos (que se pueden restablecer si es necesario):

Login — nombre de usuario;

Display Name — nombre completo que se muestra;

First Name — nombre;

Middle Name — segundo nombre / patronímico;

Last Name — apellido;

Email — correo electrónico;

Company: nombre de la organización;

Branch — nombre de la sucursal;

Department — departamento;

Job Title — puesto;

Manager — nombre del gerente;

Address — dirección del usuario;

Max Results — el número total de páginas devueltas por los resultados de búsqueda (por defecto para todas las plantillas de proveedores LDAP es 5000);

Max Request Limit — es el número de páginas que se obtienen con una sola solicitud (el valor predeterminado para todas las plantillas es 1000), es decir, es la cantidad exacta de páginas que el servidor solicita datos del directorio LDAP hasta que alcanza los Max Results resultados.

Filter Disabled — (solo para Active Directory) determina si el usuario está activado o no;

Group Member — determina qué participantes se encuentran en un grupo específico;

memberOf — (solo para Active Directory) es un parámetro que se encarga de vincular un objeto a grupos y contiene una lista de registros DN de grupos para cada usuario (se utiliza al filtrar usuarios por grupos);

Filter Login — filtro de búsqueda por inicios de sesión;

Filter CallID — no se utiliza, se mantiene para garantizar la compatibilidad con versiones anteriores;

Filter Group — un filtro para buscar por grupos, de modo que no se carguen otros objetos que coincidan con el nombre de búsqueda;

Attr primaryGroupId — (solo para Active Directory) parámetro de ID de grupo;

Attr primaryGroupToken — (solo para Active Directory) parámetro del token del grupo;

Attr objectSid — (solo para Active Directory) parámetro de ID de objeto;

Attr SIP Phone — número SIP para comunicarse con el usuario;

Mobile Phone — número de móvil para comunicarse con el usuario;

Work Phone — teléfono de trabajo para comunicarse con el usuario;

Home Phone — teléfono personal para contactar al usuario;

User Status Attr — un atributo que determina la ausencia de un usuario en varios servidores al mismo tiempo según su estado;

User ID Attr: este atributo determina la ausencia del usuario en varios servidores simultáneamente;

Full ID Attr — es un atributo que, utilizando la ID completa del usuario (incluyendo el dominio), determina su ausencia simultánea en diferentes servidores;

DetailedUserInfo Attribute — redefinición de los campos que se mostrarán en la información del usuario;

User Alias List: es la lista de atributos que, tras la autorización, serán los alias del usuario.

TrustPartner Attr — (solo para Active Directory) un filtro que permite fusionar varios dominios en un dominio de confianza;

FlatName Attr — (solo para Active Directory) nombre visible para el dominio de confianza si se combinan varios dominios en un dominio de confianza;

TrustedDomain Filter — (solo para Active Directory) es un filtro que permite combinar varios dominios en un dominio de confianza;

ForeignSecurityPrincipal Filter — (solo para Active Directory) un filtro que permite combinar varios dominios en un dominio de confianza;

Trust Enabled — (solo para Active Directory) filtro que permite unir varios dominios en un dominio de confianza;

FilterClientSearchByLoginGroup — (

boolean) se utiliza para buscar contactos en la aplicación cliente. Si no se especifica, toma el valortruey como objetos se encontrarán solo aquellos usuarios que pertenezcan al grupo de inicio de sesión. Si se establece afalse, también se pueden encontrar otros usuarios en el directorio LDAP que por alguna razón aún NO formen parte del grupo de inicio de sesión;Use Avatars — debe configurarse en

1para que los avatares se carguen correctamente en las aplicaciones;Allow Avatar Propagating — es necesario establecer en

1para cargar correctamente los avatares en las aplicaciones;AddressBook Refresh: temporizador (en segundos) para la caché periódica de las relaciones entre grupos y la regeneración de las libretas de direcciones. Una vez transcurrido el tiempo, se considera que no se ha encontrado nada en la solicitud;

Filter AddressBook — un filtro que se puede utilizar para formar el directorio de contactos del usuario;

TimeOut — tiempo para la conexión/ejecución de la solicitud (en segundos). Una vez transcurrido este tiempo, se considera que no se ha encontrado nada para la solicitud;

thumbnailPhoto Attr: el avatar;

jpegPhoto Attr: el lugar de almacenamiento del avatar;

Meeting Room Filter: un filtro para obtener una lista de lugares para conferencias (por ejemplo, salas de reuniones), se utiliza junto con Meeting Room Search Filter Attr;

Meeting Room Search Filter Attr — atributo LDAP que contiene los lugares de celebración de conferencias;

Meeting Room BaseDN — no se utiliza;

LDAP Login with subdomain — permitir que los usuarios de subdominios inicien sesión, en cuyo caso su nombre de usuario tendrá el formato

sub.domain\user.

# Cómo cargar cuentas de usuario de diferentes dominios

En el dominio principal al que se conectará TrueConf Server, cree un grupo con un alcance (rango) Domain Local.

Coloque en este grupo las cuentas de los usuarios (o grupos de usuarios con un rango universal, en consecuencia, la anidación de grupos solo se admite dentro de un único bosque) que se planea cargar en el servidor.

Realice los pasos 1 y 2 para todos los dominios desde los cuales planea importar las cuentas.

En la configuración de LDAP, en el campo Path (distinguishedName), especifique este grupo.

Asegúrese de que en la sección Advanced de la configuración de LDAP, el parámetro Trust Enabled sea igual a 1 (valor predeterminado).

# Instalación de certificado para conexión LDAPS

Para la conexión mediante el protocolo LDAPS, puede ser necesario añadir el certificado SSL raíz del dominio al servidor físico o virtual en el que está implementado TrueConf Server, donde se encuentra el servidor con el rol de controlador de dominio. Para hacer esto, copie el certificado SSL raíz del dominio en cualquier lugar en la máquina con TrueConf Server.

Tenga en cuenta que se requiere un certificado en formato .crt. Por lo tanto, si está en otro formato, será necesario convertirlo como se muestra en este artículo.

Después de esto, instale el certificado .crt dependiendo del sistema operativo:

Para sistemas operativos de la familia Windows

Haga doble clic con el botón izquierdo del ratón en el certificado.

En la ventana emergente de instalación del certificado, haga clic en el botón Install Certificate.

En la ventana de selección de ubicación de almacenamiento, especifique Local Machine.

En la siguiente ventana de configuración de almacenamiento, seleccione Place all certificates in the following storage y haga clic en Browse.

En la lista de almacenamientos, seleccione Trusted Root Certification Authorities y haga clic en OK.

Para completar la configuración, haga clic en los botones Next y Finish.

En Debian, Astra Linux:

- Ejecute el siguiente comando en el terminal como administrador:

cp /home/$USER/cert.crt /usr/local/share/ca-certificates && update-ca-certificates

donde /home/$USER/cert.crt es la ruta completa al certificado .crt después de haberlo copiado a la máquina con TrueConf Server.

2. Reinicie la máquina con TrueConf Server.

En CentOS:

- Ejecute el siguiente comando en el terminal como administrador:

cp /home/$USER/cert.crt /etc/pki/ca-trust/source/anchors/ && update-ca-trust

donde /home/$USER/cert.crt es la ruta completa al certificado .crt después de haberlo copiado a la máquina con TrueConf Server.

2. Reinicie la máquina con TrueConf Server.

# Solución de problemas típicos al usar LDAP

Al configurar LDAP, pueden surgir errores al conectarse al servicio de directorio. Entonces, después de pulsar el botón Apply, situado en el bloque de parámetros de conexión, aparecerá el mensaje correspondiente en la parte superior de la ventana. A continuación, se analizan los problemas típicos.

Error LDAP error 81 (Servidor caído)

Falta de conexión con el servicio de directorio. Lo más probable es que no haya acceso a él por parte de TrueConf Server en la dirección y puerto TCP indicados (389 para una conexión normal y 636 para una conexión segura LDAPS). Puede verificar la conexión usando la utilidad de consola telnet (disponible en Windows y Linux):

telnet [ldap-server] [port]

donde [ldap-server] es la dirección y [port] es el puerto del servidor con la función de controlador de dominio. Por ejemplo, para comprobar el acceso a través de LDAPS, se debería realizar:

telnet ldap.example.com 636

Si no hay conexión, debe verificar la configuración del equipo de red o del software de interconexión de redes, y también asegurarse de que el servidor con el rol de controlador de dominio esté en funcionamiento.

Error LDAP error 49 (Credenciales inválidas)

No se puede autenticar en el servidor LDAP. Es necesario asegurarse de que en la configuración de LDAP, en la sección Authentication se han ingresado los datos correctos de la cuenta de servicio utilizada para conectarse al servicio de directorio.

Error LDAP error -1

Este error puede ocurrir al conectarse al servicio de directorio a través de una conexión segura LDAPS. Hay varias razones posibles.

- Es necesario asegurarse de que en la máquina física o virtual en la que está implementado TrueConf Server se haya cargado el certificado SSL raíz del dominio en el que se encuentra el servidor con el rol de controlador de dominio. Después de cargar el certificado, puedes verificar la conexión utilizando la herramienta openssl, ejecutando el siguiente comando en el terminal de Windows o Linux:

openssl s_client -connect [ldap-server]:[port]

donde [ldap-server] es la dirección y [port] es el puerto del servidor con el rol de controlador de dominio.

2. Si TrueConf Server está implementado en un sistema operativo de la familia Linux y se está configurando una conexión a Microsoft Active Directory, asegúrese de que el campo Domain contenga el nombre de dominio completo (FQDN) de la máquina en la que se implementa el servidor con el rol de controlador de dominio. Debe incluir el nombre de la máquina, por ejemplo, server-name.ldap.example.com. En este caso, en el comando de verificación de la conexión SSL del punto anterior, es necesario utilizar específicamente el FQDN.

La conexión se ha establecido, pero la lista de cuentas está vacía

Asegúrese de que en la sección Advanced se utilice un conjunto de filtros que corresponda al tipo de servidor seleccionado (Active Directory, OpenLDAP, 389 Directory Server). Para cambiar a los nombres de atributos correspondientes después de cambiar el tipo de servidor, haga clic en el botón Default y configure los filtros necesarios.

Aparecieron los usuarios del dominio principal, pero no aparecieron los usuarios de los dominios de confianza

Asegúrese de que:

En el bloque Advanced en la configuración de LDAP, el parámetro Trust Enabled tiene el valor 1.

La cuenta utilizada para conectarse al servidor del controlador de dominio tiene permisos de lectura del atributo member of en el contenedor ForeignSecurityPrincipals.

# Configuración de contraseña y bloqueo

# Requisitos de la contraseña

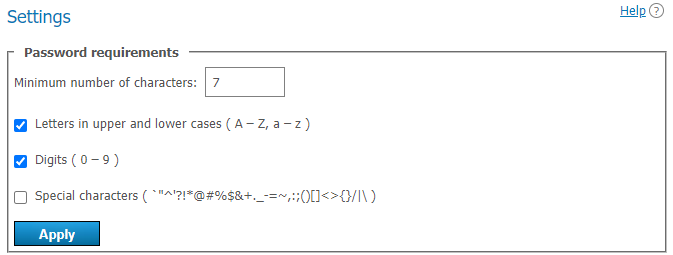

Al utilizar el modo Registry en el bloque Password requirements, puede especificar la longitud mínima permitida para la contraseña (de 2 a 64) y la presencia de caracteres obligatorios (letras en mayúsculas y minúsculas, números, caracteres especiales) para el usuario de su TrueConf Server. Estos parámetros se verificarán al agregar una nueva cuenta y al cambiar la contraseña de una existente, incluso cuando el usuario la edite en su área personal:

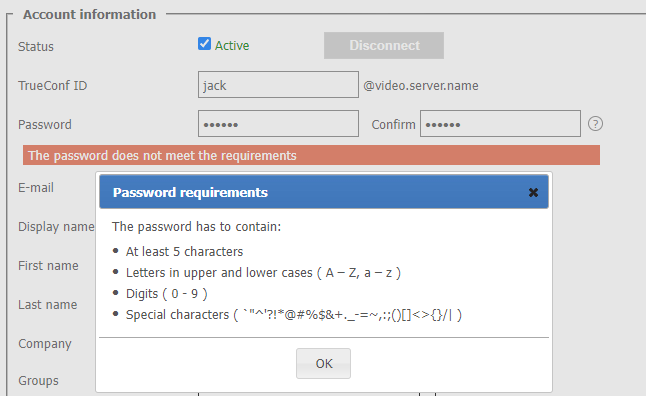

Al ingresar una contraseña que no cumple con los requisitos, se mostrará un mensaje correspondiente. Utilizando el botón ![]() junto al campo de confirmación de contraseña, puede ver los parámetros necesarios:

junto al campo de confirmación de contraseña, puede ver los parámetros necesarios:

# Bloqueo automático

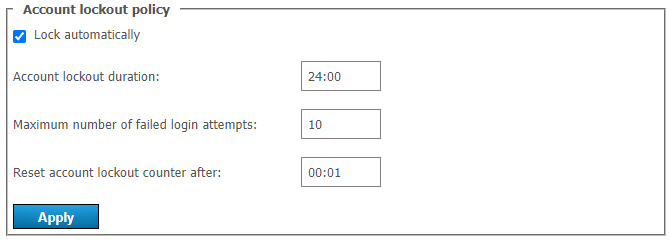

En el bloque Account lockout policy, puede configurar la lógica de bloqueo de usuario en caso de error al introducir la contraseña durante la autorización.

Las configuraciones de bloqueo están disponibles tanto en modo Registry como en LDAP. Este bloqueo se realiza del lado del servidor de videoconferencia y no está relacionado con las configuraciones en AD/LDAP.

Se puede especificar:

el período de bloqueo (el usuario puede ser desbloqueado manualmente en su perfil en cualquier momento);

número de intentos fallidos de introducción de contraseña antes del bloqueo;

tiempo después del último intento de introducir la contraseña, tras el cual el contador de intentos se reiniciará.

Consideremos el siguiente ejemplo. Supongamos que se han especificado las configuraciones:

Duración del bloqueo = 6:00, es decir, 6 horas;

Número máximo de intentos de inicio de sesión fallidos = 5;

Resetear el contador de bloqueo después = 00:10, es decir, 10 minutos.

Entonces, si al intentar la autorización para un inicio de sesión existente en el servidor (TrueConf ID) habrá 5 intentos fallidos de introducir la contraseña con una diferencia entre cada intento inferior a 10 minutos, la cuenta se bloqueará durante 6 horas. Y si después de cualquiera de los intentos (por ejemplo, el cuarto) habrá 10 minutos, entonces el contador contará de nuevo a partir de uno.

# Mostrar campos de la tarjeta de usuario

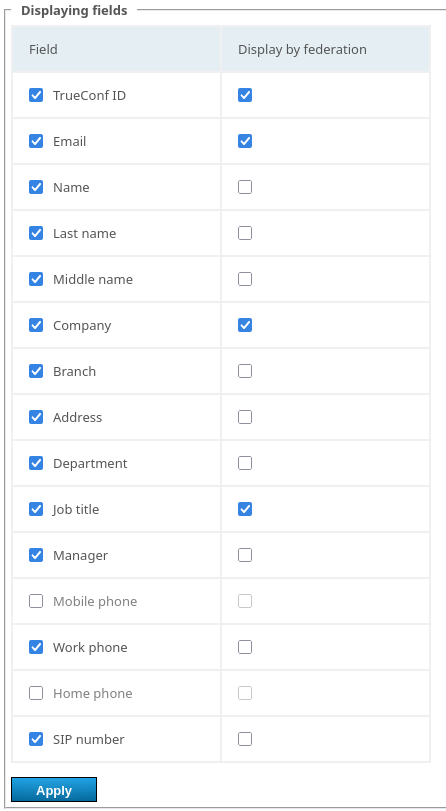

En el bloque Displaying fields, puede seleccionar qué campos del perfil del usuario serán visibles en los siguientes lugares:

al abrir la tarjeta de contacto (información sobre otro usuario) en la aplicación o en el área personal;

(configuración separada) al ver los contactos de los usuarios de su servidor por los participantes del servidor federado.

En la columna Field, seleccione qué datos sobre los usuarios de su TrueConf Server estarán disponibles en general. En la columna Display by federation, indique cuáles de los campos seleccionados se transmitirán a los usuarios federativos que ven la información sobre los usuarios de su servidor.

Después de completar la configuración de los usuarios, puede instalar las aplicaciones cliente y enseñarles a conectarse a su servidor (consulte la documentación de la aplicación de escritorio). Con esto, se completarán los pasos mínimos necesarios para lanzar el mensajero corporativo con videollamadas de TrueConf.