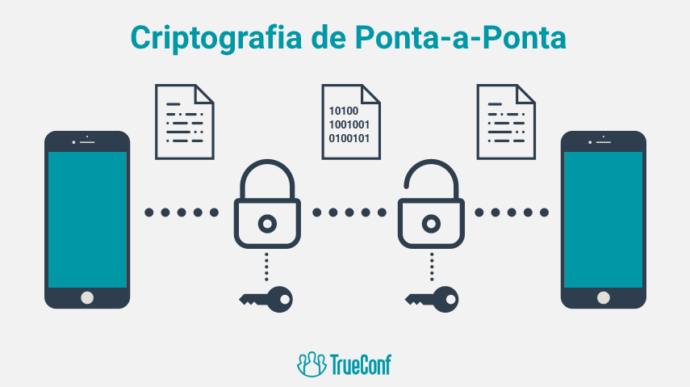

A criptografia de ponta a ponta (E2EE) é um método de comunicação segura que impede que terceiros acessem dados enquanto são transferidos de um sistema final ou dispositivo para outro.

No E2EE, os dados são criptografados no sistema ou dispositivo do remetente e somente o destinatário pretendido pode descriptografá-los. Enquanto viaja para o seu destino, a mensagem não pode ser lida ou adulterada por um provedor de serviços de Internet (ISP), provedor de serviços de aplicativos, hacker ou qualquer outra entidade ou serviço.

Muitos provedores de serviços de mensagens populares usam criptografia de ponta a ponta, incluindo Facebook, WhatsApp e Zoom. Esses provedores enfrentaram controvérsias em torno da decisão de adotar o E2EE. A tecnologia torna mais difícil para os provedores compartilhar informações de usuários de seus serviços com as autoridades e potencialmente permite mensagens privadas para pessoas envolvidas em atividades ilícitas.

Exemplo

Digamos que Maria e José criam contas no sistema. O sistema criptografado de ponta a ponta fornece a cada um, um par de chaves pública-privada, em que suas chaves públicas são armazenadas no servidor e suas chaves privadas são armazenadas em seu dispositivo.

Maria quer enviar a José uma mensagem criptografada. Ela usa a chave pública de José para criptografar sua mensagem para ele. Então, quando José recebe a mensagem, ele usa sua chave privada em seu dispositivo para descriptografar a mensagem de Maria.

Quando José quer responder, ele simplesmente repete o processo, criptografando sua mensagem para Maria usando a chave pública de Maria.

Principais descobertas sobre criptografia de ponta a ponta

- Apple, Facebook e WhatsApp estão entre os maiores serviços a oferecer E2EE.

- A maioria dos aplicativos de mensagens tem criptografia habilitada por padrão.

- Este é um método assíncrono de criptografia e atualmente é o mais seguro para comunicação.

- O Telegram é considerado o aplicativo de mensagens mais seguro.

- Entre os maiores provedores de webmail, o Outlook é o único com a criptografia adequada.

Descarregar o serviço seguro TrueConf

Criptografia simétrica e assimétrica

O que é criptografia simétrica?

A criptografia simétrica é uma técnica de criptografia de dados amplamente utilizada em que os dados são criptografados e descriptografados usando uma única chave criptográfica secreta.

Especificamente, a chave é usada para criptografar o texto simples – o estado de pré-criptografia ou pós-descriptografia dos dados – e descriptografar o texto cifrado – o estado de pós-criptografia ou pré-descriptografia dos dados.

A criptografia simétrica é uma das técnicas de criptografia mais utilizadas e também uma das mais antigas, remontando aos dias do Império Romano. A cifra de César, em homenagem a ninguém menos que Júlio César, que a usou para criptografar sua correspondência militar, é um famoso exemplo histórico de criptografia simétrica em ação.

O objetivo da criptografia simétrica é proteger informações confidenciais, secretas ou classificadas. Ele é usado diariamente em muitos setores importantes, incluindo defesa, aeroespacial, bancário, saúde e outros setores nos quais proteger os dados confidenciais de uma pessoa, empresa ou organização é de extrema importância.

O que é criptografia assimétrica?

Ao contrário da criptografia simétrica, que usa a mesma chave secreta para criptografar e descriptografar informações confidenciais, a criptografia assimétrica, também conhecida como criptografia de chave pública ou criptografia de chave pública, usa pares de chaves pública e privada vinculados matematicamente para criptografar e descriptografar remetentes e dados sensíveis dos destinatários.

Assim como na criptografia simétrica, o texto simples ainda é convertido em texto cifrado e vice-versa durante a criptografia e a descriptografia, respectivamente. A principal diferença é que dois pares de chaves exclusivos são usados para criptografar dados de forma assimétrica.

Os mensageiros populares são seguros?

Por que o Telegram não é tão seguro quanto você pensa

A criptografia de ponta a ponta do Telegram está desativada por padrão

Por padrão, todas as mensagens do Telegram são criptografadas. Mas isso só ocorre durante o trânsito do seu dispositivo para os servidores do Telegram. Assim que chegam aos servidores do Telegram, os dados são descriptografados e, portanto, as mensagens podem ser acessadas.

O Telegram fornece criptografia de ponta a ponta para mensagens privadas, mas somente se você selecionar especificamente a opção Chat Secreto. Esta opção também precisa ser selecionada individualmente para cada um de seus contatos.

A política de privacidade do Telegram tem muitas isenções de responsabilidade

A política de privacidade do Telegram inclui muitos avisos de isenção de responsabilidade que você não esperaria encontrar em um aplicativo focado em privacidade. Por exemplo, a empresa registra seu endereço IP, informações do dispositivo e alterações de nome de usuário, armazenando-os por até 12 meses.

O Telegram também pode ler suas mensagens de bate-papo na nuvem para investigar spam e outras formas de abuso. Além disso, eles podem fornecer seu número de telefone e endereço IP às autoridades, se for legalmente solicitado a fazê-lo.

O Telegram não fornece criptografia de ponta a ponta para bate-papos em grupo.

O Telegram usa um protocolo de criptografia proprietário

O Telegram usa um protocolo de criptografia exclusivo conhecido como MTProto.

O MTProto foi desenvolvido pelo Telegram – e eles são a única empresa que o usa. Isso significa que ele não foi testado tanto quanto outros protocolos que são usados mais amplamente.

Se houver uma vulnerabilidade em algo que todos os aplicativos usam, provavelmente saberemos sobre isso. Mas se houver uma vulnerabilidade no MTProto, seria muito mais fácil que ela passasse despercebida.

Em segundo lugar, alguns especialistas em segurança apontaram problemas potenciais com a forma como o MTProto é projetado. O exemplo mais recente disso ocorreu em julho de 2021, quando cientistas da computação da ETH Zürich, na Suíça, e Royal Holloway, da Universidade de Londres, no Reino Unido, relataram várias falhas de segurança.

Você precisa usar seu número de telefone

Se você quiser usar o Telegram, precisará fornecer um número de telefone. Dado o fato de que os números de telefone da maioria das pessoas estão vinculados à sua identidade, isso torna impossível se inscrever no Telegram anonimamente (sem usar um número falso).

Isso é algo de que todos os aplicativos de mensagens populares são culpados e não há nada de nefasto nessa política. Os números de telefone são coletados para dificultar a criação de centenas de contas para fins de spam. Mas é algo que você deve estar ciente se quiser um aplicativo para comunicação anônima.

WhatsApp pode acessar suas mensagens, mesmo as criptografadas!

Criptografia de ponta a ponta — mas o que é uma “ponta”?

A brecha na criptografia de ponta a ponta do WhatsApp é simples: o destinatário de qualquer mensagem do WhatsApp pode sinalizá-la. Uma vez sinalizada, a mensagem é copiada no dispositivo do destinatário e enviada como uma mensagem separada ao Facebook para revisão.

As mensagens são geralmente sinalizadas – e revisadas – pelos mesmos motivos que seriam no próprio Facebook, incluindo alegações de fraude, spam, pornografia infantil e outras atividades ilegais. Quando um destinatário de mensagem sinaliza uma mensagem do WhatsApp para revisão, essa mensagem é agrupada com as quatro mensagens anteriores mais recentes nesse tópico e, em seguida, enviada para o sistema de revisão do WhatsApp como anexos de um ticket.

Metadados não criptografados

Embora a criptografia “ponta a ponta” do conteúdo de mensagens do WhatsApp só possa ser subvertida pelos próprios dispositivos do remetente ou destinatário, uma grande quantidade de metadados associados a essas mensagens é visível para o Facebook – e para as autoridades policiais ou outros que o Facebook decide compartilhar isto com—sem tal ressalva.

A ProPublica encontrou mais de uma dúzia de instâncias do Departamento de Justiça buscando metadados do WhatsApp desde 2017. Essas solicitações são conhecidas como “pedidos de registro de caneta”, terminologia que data de solicitações de metadados de conexão em contas de telefones fixos. A ProPublica aponta corretamente que esta é uma fração desconhecida do total de solicitações nesse período, já que muitas dessas ordens e seus resultados são selados pelos tribunais.

Moderação de conteúdo por qualquer outro nome

Quando um tíquete de revisão chega ao sistema do WhatsApp, ele é alimentado automaticamente em uma fila “reativa” para que trabalhadores terceirizados humanos avaliem. Os algoritmos de IA também alimentam o ticket em filas “proativas” que processam metadados não criptografados, incluindo nomes e imagens de perfil dos grupos do usuário, número de telefone, impressão digital do dispositivo, contas relacionadas do Facebook e Instagram e muito mais.

Os revisores humanos do WhatsApp processam os dois tipos de fila – reativa e proativa – para violações de políticas relatadas e/ou suspeitas. Os revisores têm apenas três opções para um ticket – ignorá-lo, colocar a conta do usuário em “observar” ou banir totalmente a conta do usuário. (De acordo com a ProPublica, o Facebook usa o conjunto limitado de ações como justificativa para dizer que os revisores não “moderam o conteúdo” na plataforma.)

Embora os moderadores do WhatsApp – desculpem-nos, revisores – tenham menos opções do que seus colegas do Facebook ou Instagram, eles enfrentam desafios semelhantes e têm obstáculos semelhantes. A Accenture, a empresa com a qual o Facebook contrata para moderação e revisão, contrata funcionários que falam vários idiomas, mas não todos. Quando as mensagens chegam em um idioma em que os moderadores não estão familiarizados, eles devem confiar nas ferramentas automáticas de tradução de idiomas do Facebook.

As autoridades podem acessar mensagens protegidas com criptografia de ponta a ponta?

Em 2016, o FBI tentou forçar a Apple Inc. a revelar os dados armazenados no telefone de um dos criminosos que havia iniciado o tiroteio em massa em San Bernardino um ano antes. Tim Cook, o CEO da Apple Inc. disse que não iria cumprir o pedido do FBI. Isso daria às autoridades um poder sem precedentes – eles sentiriam que poderiam seguir uma política agressiva em relação à interferência na vida privada dos cidadãos [1].

Em setembro de 2019, sob um acordo entre Londres e Washington, as plataformas de mídia social americanas, incluindo Facebook e WhatsApp, foram obrigadas a transmitir mensagens criptografadas à polícia do Reino Unido para auxiliar nas investigações de vários indivíduos suspeitos de crimes graves [2].

No final de novembro de 2019, o Departamento de Justiça dos EUA anunciou que iniciaria uma investigação em larga escala contra gigantes da tecnologia devido ao fato de não fornecerem ao governo e às agências da lei acesso a mensagens de bate-papo dos usuários [3]. ].

Em dezembro de 2019, o Facebook rejeitou um pedido das autoridades norte-americanas para abandonar a criptografia de ponta a ponta, o que impossibilitou a interceptação de mensagens [4].

No verão de 2019, durante os protestos, as autoridades de Hong Kong deram um golpe nos usuários do Telegram. À medida que você adiciona um novo número de telefone à lista de contatos do seu smartphone, o aplicativo automaticamente o corresponde às contas de usuário [5].

O que significa que, assim que o novo contato for salvo, você poderá enviar uma mensagem de texto para ele no Telegram.

Foi isso que as autoridades de Hong Kong usaram para anonimizar os manifestantes. Segundo algumas fontes, foram criados grupos especiais que adicionaram manifestantes às listas de contatos e os compararam com as pessoas reais. Este método requer muitos recursos.

Resultado

A criptografia é muito mais do que uma questão tecnológica. Hoje, é uma característica central em uma luta política altamente controversa.

Enquanto os gigantes da tecnologia tentam apelar ao crescente apetite dos consumidores por privacidade digital, políticos em Washington e Londres exigem acesso irrestrito a dispositivos criptografados e serviços de mensagens criptografadas.

Os governos dos EUA, Reino Unido e até da Austrália têm se manifestado fortemente contra a segurança de ponta a ponta, chegando a solicitar que certas plataformas implementem uma backdoor para seus serviços de mensagens. Em teoria, a backdoor poderia ajudar a polícia e as agências de inteligência em sua batalha contra criminosos. Mas os críticos dizem que isso é um caminho perigoso e alertam que a chave de descriptografia da backdoor pode facilmente acabar nas mãos de cibercriminosos, espiões e regimes autoritários.

Para o usuário final, realmente não há desvantagens em introduzir mais segurança cibernética. Pode ser tão simples quanto um código de segurança toda vez que eles fazem login, mas a criptografia de ponta a ponta está rapidamente se tornando uma obrigação para qualquer aplicativo de mensagens respeitável. O TrueConf, por exemplo, tornou a proteção de dados do usuário uma prioridade desde o início. Além da criptografia de ponta a ponta, esta solução implementou vários outros truques úteis para garantir que nenhum estranho acesse os dados do usuário – protocolo proprietário.